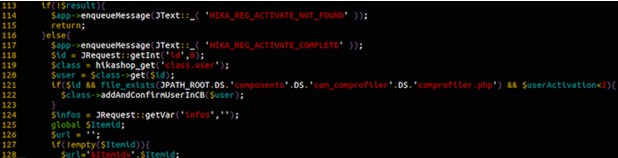

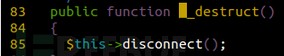

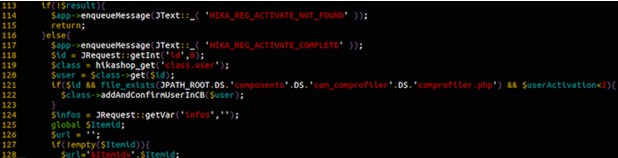

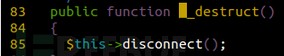

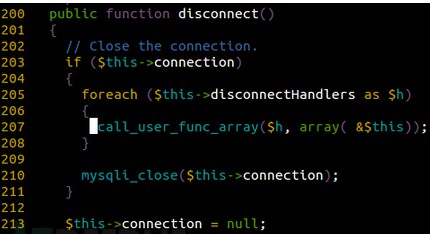

###0x01漏洞背景 HikaShop是基于著名开源CMS Joomla!的电子商务程序,可以帮助用户轻松的开发电子商务网站或网店。  对象注入通常发生在用户的输入,被传递给unserialize()函数然后进行调用的时候。黑客可以通过构造输入内容,向WEB服务器发送当前WEB应用下的一个序列化的类实例,保证这些被定义为魔术方法的类,在特定的时候会被触发,从而执行其中的恶意代码。 ###0x02漏洞分析 代码中的124行和132行有两个重要的点值得我们注意,$infos变量被设置为JRequest::getVar()的返回值,这就意味着它可以接收$_GET['infos']或者$_POST['infos']的值。接着,$infos的值被base64编码后,会传递给unserialize()函数。 Hikashop漏洞的攻击利用方法如图:  我们在了解这些信息后,就需要想办法达成我们的邪恶目的。在我们的POC调用了Joomla! 3.3.x的类,并且定义成功后,我们就可以读取WEB服务器上的/etc/passwd。 找出利用方法,直击问题核心 我们首先要做的,就是分析该程序代码的执行顺序。同时,我们也需要使用Joomla!类的魔术方法。值得一提的时候,PHP类的析构方法__destruct(),在脚本执行完毕时会自动执行析构函数。 在这个特定案例下,我们选择了JDatabaseDriverMysqli类的析构方法来达成我们的需求,这可以让我们从任何存在的类里去调用方法。Destruct函数调用disconnect方法如图:  这里采用了$this->disconnectHandlers调用那些回调函数,Disconnect函数如图:...

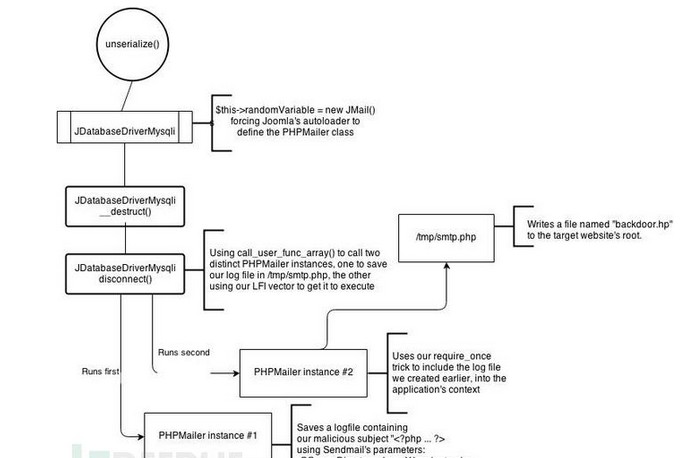

###0x01漏洞背景 HikaShop是基于著名开源CMS Joomla!的电子商务程序,可以帮助用户轻松的开发电子商务网站或网店。  对象注入通常发生在用户的输入,被传递给unserialize()函数然后进行调用的时候。黑客可以通过构造输入内容,向WEB服务器发送当前WEB应用下的一个序列化的类实例,保证这些被定义为魔术方法的类,在特定的时候会被触发,从而执行其中的恶意代码。 ###0x02漏洞分析 代码中的124行和132行有两个重要的点值得我们注意,$infos变量被设置为JRequest::getVar()的返回值,这就意味着它可以接收$_GET['infos']或者$_POST['infos']的值。接着,$infos的值被base64编码后,会传递给unserialize()函数。 Hikashop漏洞的攻击利用方法如图:  我们在了解这些信息后,就需要想办法达成我们的邪恶目的。在我们的POC调用了Joomla! 3.3.x的类,并且定义成功后,我们就可以读取WEB服务器上的/etc/passwd。 找出利用方法,直击问题核心 我们首先要做的,就是分析该程序代码的执行顺序。同时,我们也需要使用Joomla!类的魔术方法。值得一提的时候,PHP类的析构方法__destruct(),在脚本执行完毕时会自动执行析构函数。 在这个特定案例下,我们选择了JDatabaseDriverMysqli类的析构方法来达成我们的需求,这可以让我们从任何存在的类里去调用方法。Destruct函数调用disconnect方法如图:  这里采用了$this->disconnectHandlers调用那些回调函数,Disconnect函数如图:  我们准备通过创建一个改版过的JDatabaseDriverMysqli类,它可以让我们更改变量的默认值。特别需要指出的是,我们需要满足几个条件来实现序列化。一旦Hikashop被反序列化,会生成一些实例,然后析构函数会执行我们提供的任何函数或者方法。 为了实现上述的需求,我们需要做到以下几点: 1.一定要把$this->connection的值设为“True”(否则我们不能调试到call_user_func_array()函数里面去) 2.使用某个包含如下内容的数组(以下任意一点即可)赋给$this->disconnectHandlers: (1)包含我们目标函数名的字符串 (2)包含方法名称和对应类的一个实例,比如这个数组(new ourClass(), “ourClassMethod”) 我们不能控制传递给目标函数的参数内容(它永远是我们类的实例),这就限制了我们在以下环境里研究方法: 1.那些我们不能使用任何参数的时候 2.那些函数的第一个参数类型并没有针对黑客进行限制的时候 3.那些因环境需要,而使用的多参数模式(事实上我们只需构造发送一个参数,因为其他的参数可能被置为默认值或者空值,并且记入服务器的错误日志) 发现有趣的方法 使用一些grep命令,我们会看到PHPMailer类的这个方法,PHPMailer类的require_once方法如图:  很容易是不是?传递PHPMailer的一个实例,把$this->PluginDir设置指向为可以进行hack的地址(这可以产生一个绝妙的LFI/RFI攻击,可以想象一下我们把$this->PluginDir指向http://blog.sucuri.net/)。然而不幸的是,有两个难题阻碍了我们前进的道路: 问题1– PHPMailer类在当前环境下没有做定义 这绝对是一个让人头疼的问题,但我们真的什么也做不了麽?当然不是!谢天谢地,Joomla!采用了一些非常规则的类进行自动加载,这使得我们在导入PHPMailer类的过程中,自动导入JMail组件。 为了解决这个问题,我们在没有使用过的JDatabaseDriverMysqli的变量中创建了JMail的一个实例。这样的话,自动导入机制可以在导入JMail组件的文件的同时,加载PHPMailer的定义。 问题2– SmtpSend()方法被定义为保护模式,防止外部使用 这倒不是事儿,如果你不能直接调用SmtpSend(),可以找出另一个public方法,对SmtpSend()进行调用!然而幸运女神再次眷顾了我们,确实存在这样一种方法!PostSend函数调用SmtpSend()如图:  这里展示了一个非常有趣的方法,可以用来在目标服务器的绝对路径下写文件。 popen()函数使用了$sendmail变量($sendmail变量通常包含“/usr/sbin/sendmail -oi -t”或者“/usr/sbin/sendmail -oi -f’EMAIL@HERE.COM’ -t”)来执行shell命令,所以我们才可以使用Sendmail函数来发电子邮件。经过进一步分析,可以发现它使用了两个变量,即$this->Sender和$this->Sendmail,前者可以为空。 它们使用了不同的函数:escapeshellcmd()和escapeshellarg()。在escapeshellcmd()里调用$this->Sendmail的话,以下这些特殊字符会被编码:#&;`|*?~^()[]{}$\, \x0A以及\xFF。最后我们只能使用字母、数字以及少量如“/”和“-”这样的字符。 这距离我们的目标还远远不够!我们可以在Sendmail函数的原始命令中加入我们需要的参数。 所以,如果我们把“/usr/sbin/sendmail -OQueueDirectory=/tmp -X/tmp/smtp.php”这样的参数加进去会如何?同样,如果我们使用现有的poc,同时对代码中其他所有的变量进行设置后,发送一个头部含有以下的内容的邮件又会怎样呢? 头部内容: ``` <?php file_put_contents(JPATH_BASE.”/backdoor.php”,”<?php echo file_get_contents(‘/etc / passwd’);”);?> ``` 确实是个难题吧?如果那样做的话会产生如下后果: 1.“-OQueueDirectory=/tmp -X/tmp/smtp.php”,这部分代码会将/tmp/smtp.php发送的邮件给保存起来。 2.我们发送的头部内容,会被保存起来进行反序列化处理。 现在我们需要做的,就是把整个流程整理一下,最后才能达到我们的目标! ###0x03漏洞利用 完整利用流程图 在这时我们的方法已经很复杂了,一个统筹的流程图在这时显得十分有必要:  一旦黑客成功创建和序列化一个对象,将其传递给存在漏洞的Hikashop扩展加载,就可以窃取/etc/passwd的内容。 我们可以通过该漏洞做许多事,这里所讲到的仅仅是其中一种。