shopNum VideoDetail.aspx guid参数SQL注入漏洞

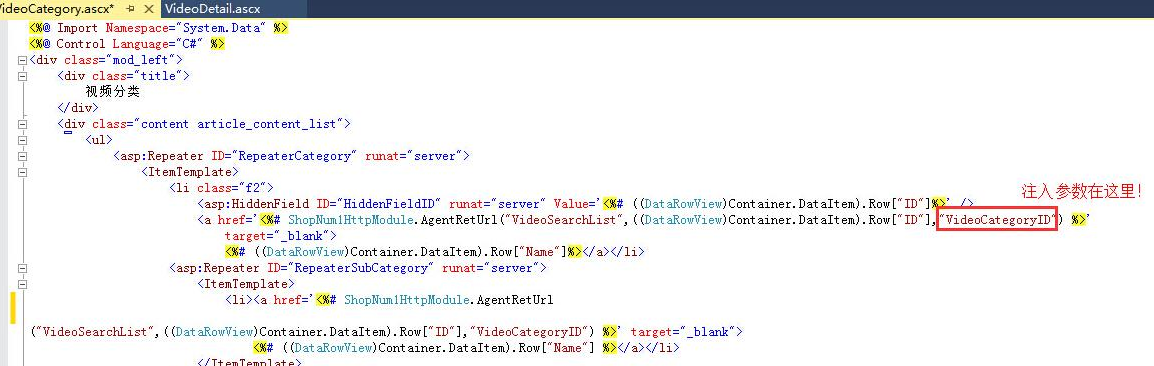

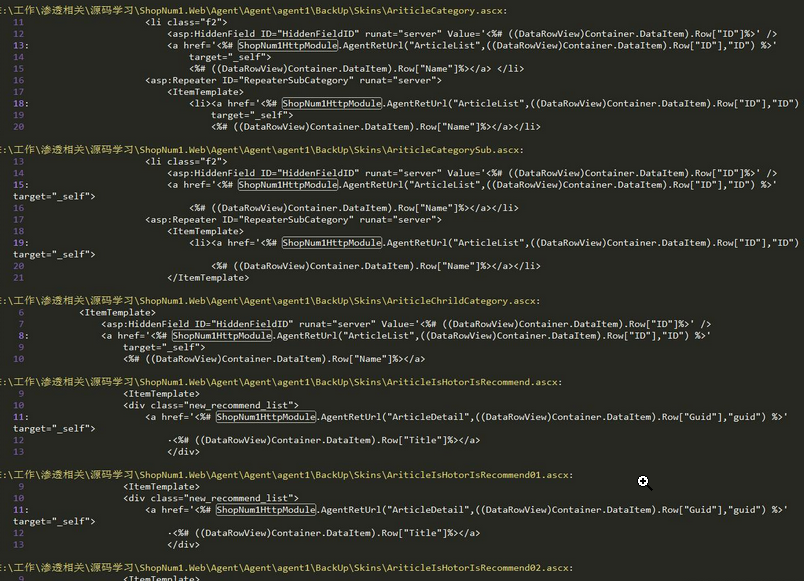

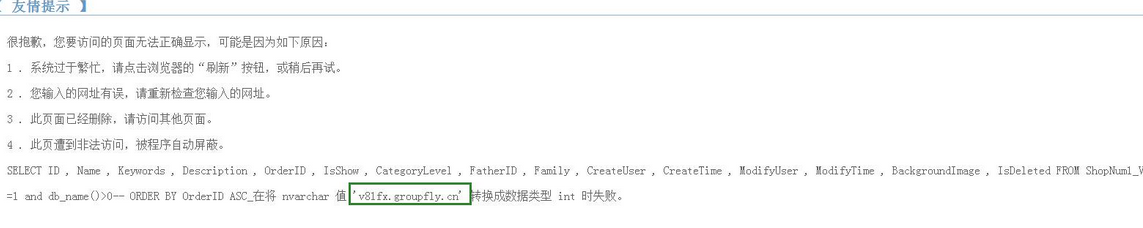

### 0x01 漏洞简介 相关厂商: 武汉群翔软件有限公司 公开时间: 2015-09-25 漏洞类型: SQL注射漏洞 主页:http://www.shopnum1.com  ShopNum1网店系统是武汉群翔软件有限公司自主研发的基于 WEB 应用的 B/S 架构的B2C网上商店系统,主要面向中高端客户, 为企业和大中型网商打造优秀的电子商务平台,ShopNum1运行于微软公司的 .NET 平台,采用最新的 ASP.NET 3.5技术进行分层开发。拥有更强的安全性、稳定性、易用性。 shopnum1的ShopNum1HttpModule是处理Http请求的类过滤不严格导致高危SQL注入漏洞。 ### 0x02 漏洞细节 源码,发现shopnum1的ShopNum1HttpModule是处理Http请求的类  上图就是一个注入点,构造链接是/VideoSearchList.aspx?VideoCategoryID= 批量查下使用ShopNum1HttpModule的文件,发现好多问题:  利用方式: http://**.**.**.**/VideoDetail.aspx?Guid=111%27%20and%20db_name()%3E0--  ### 0x03 修复方案 过滤