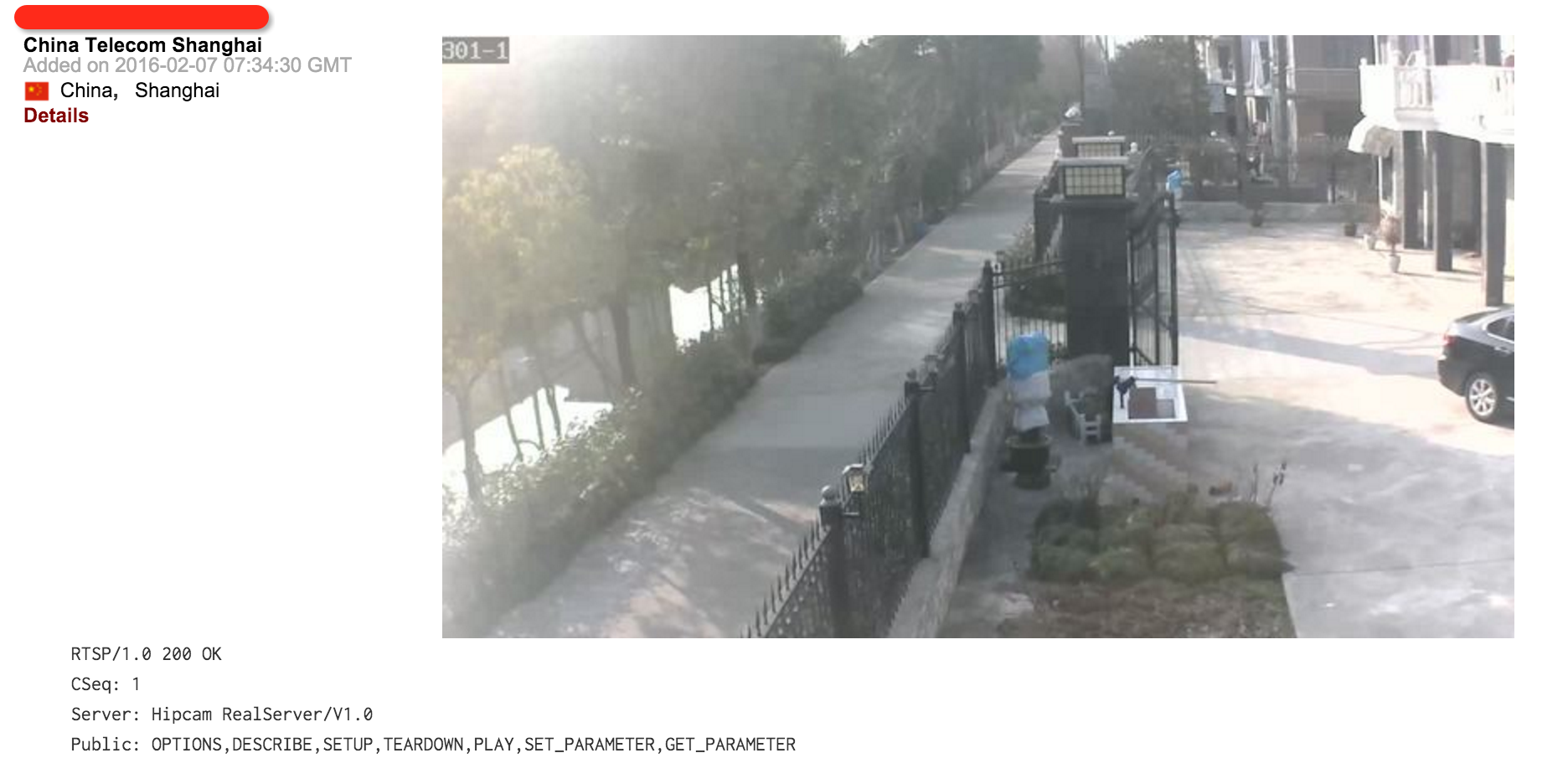

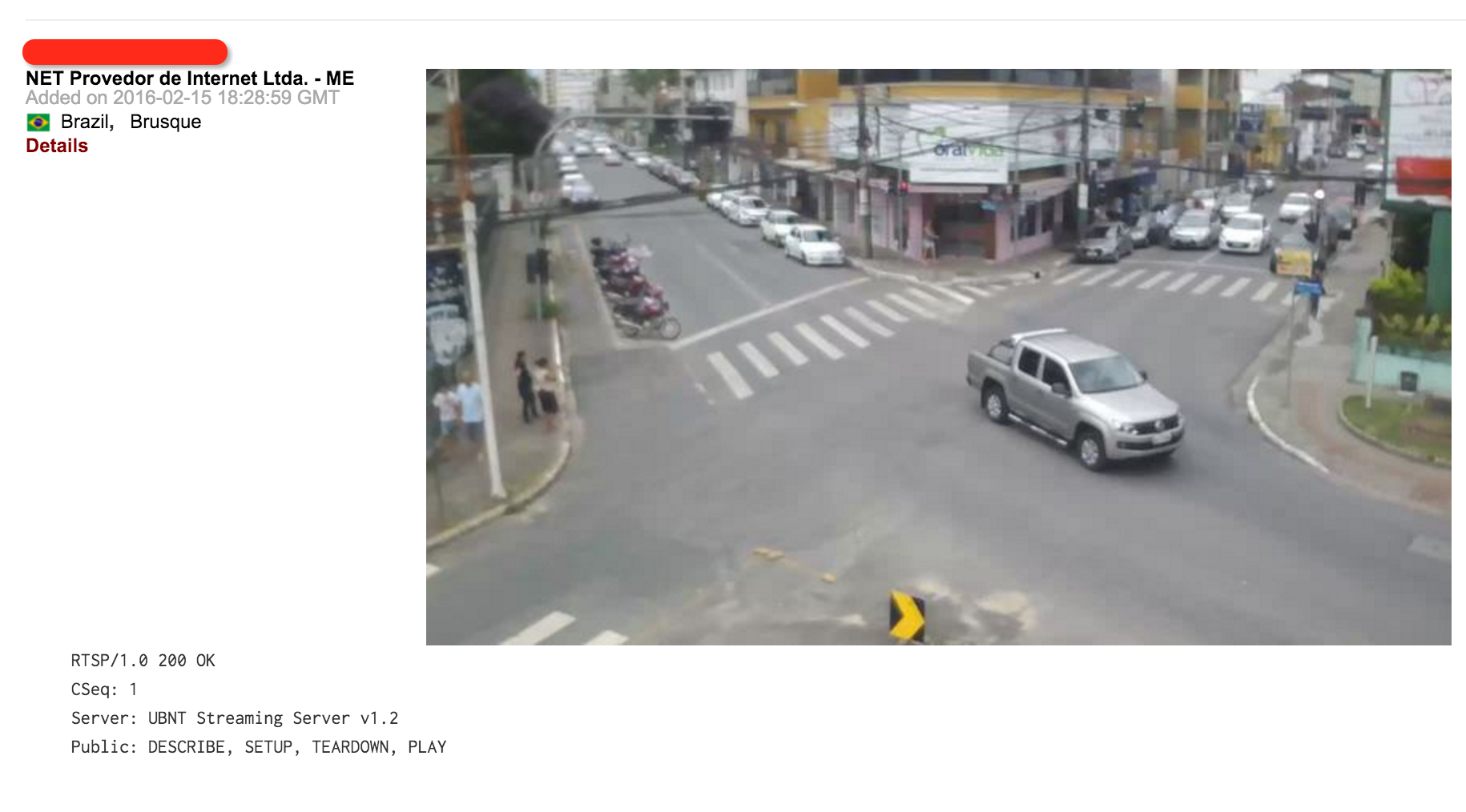

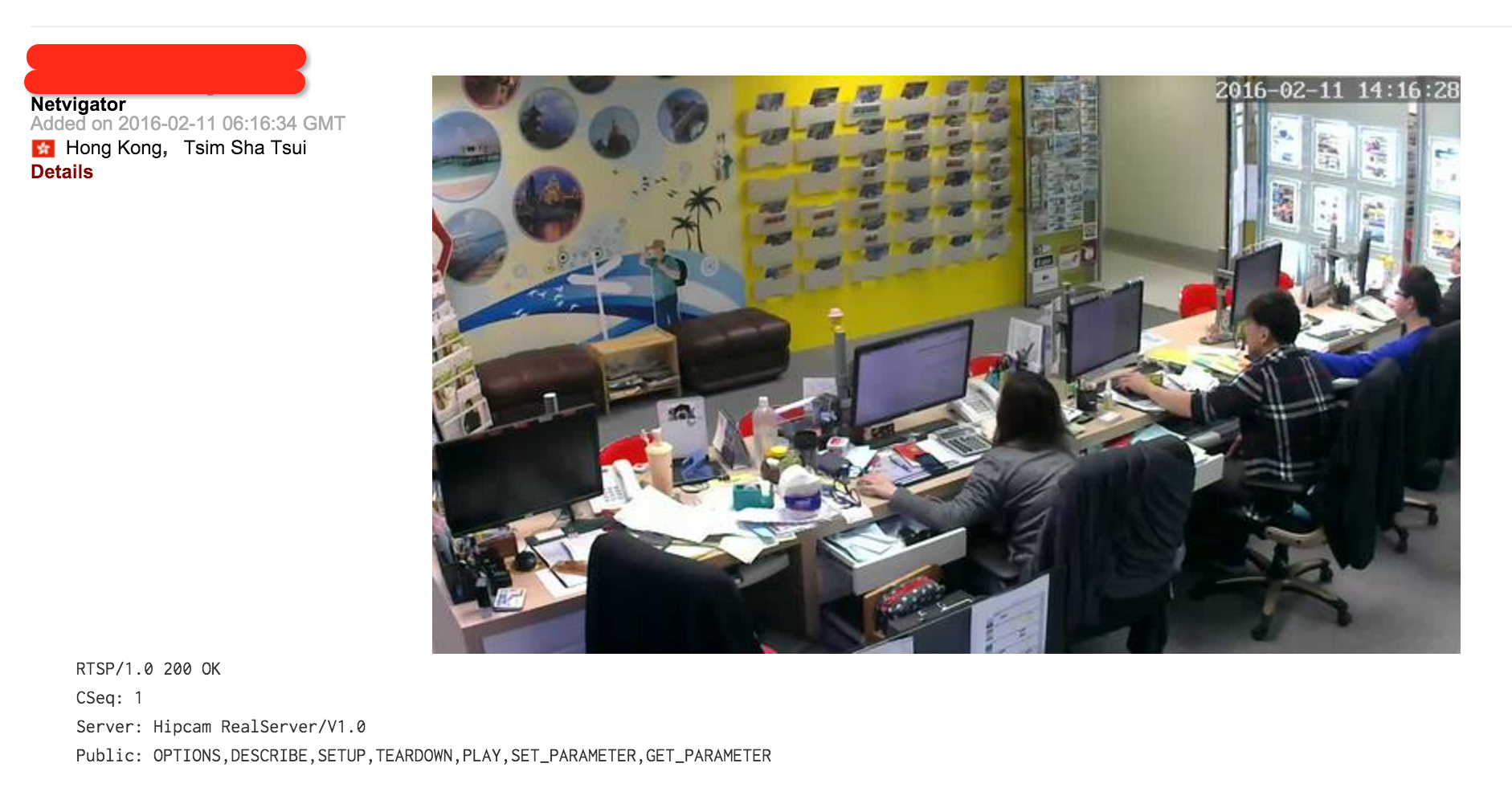

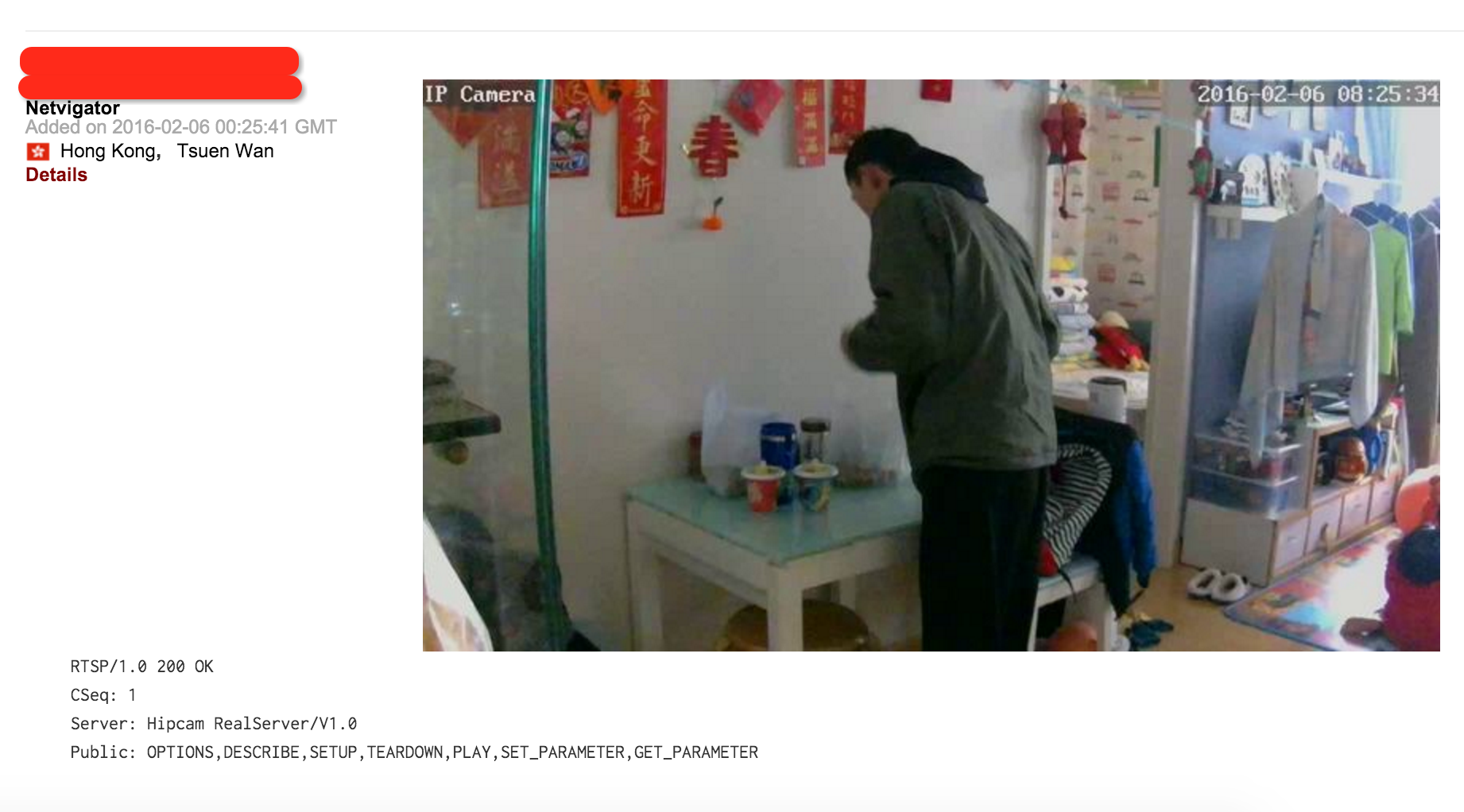

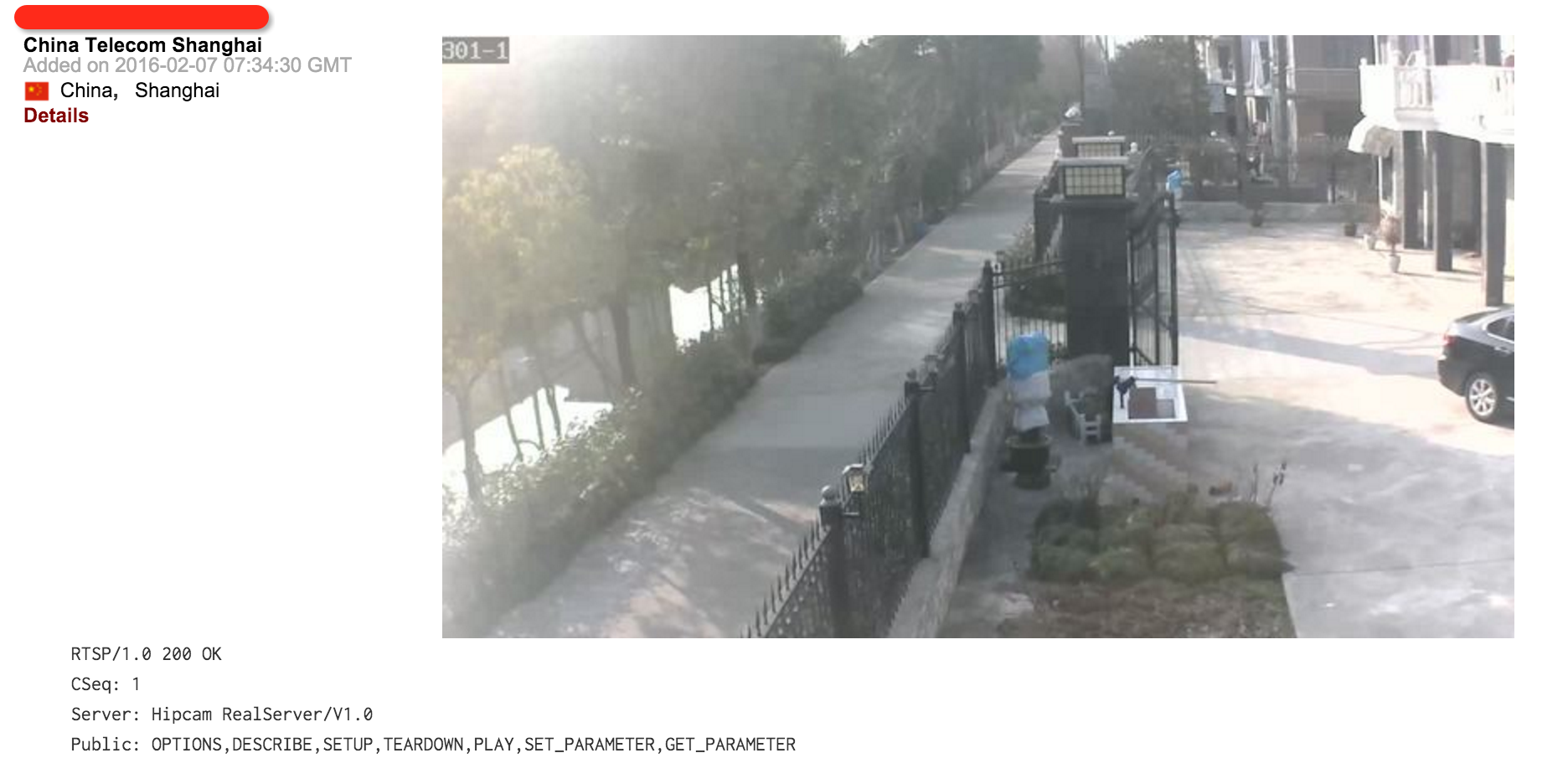

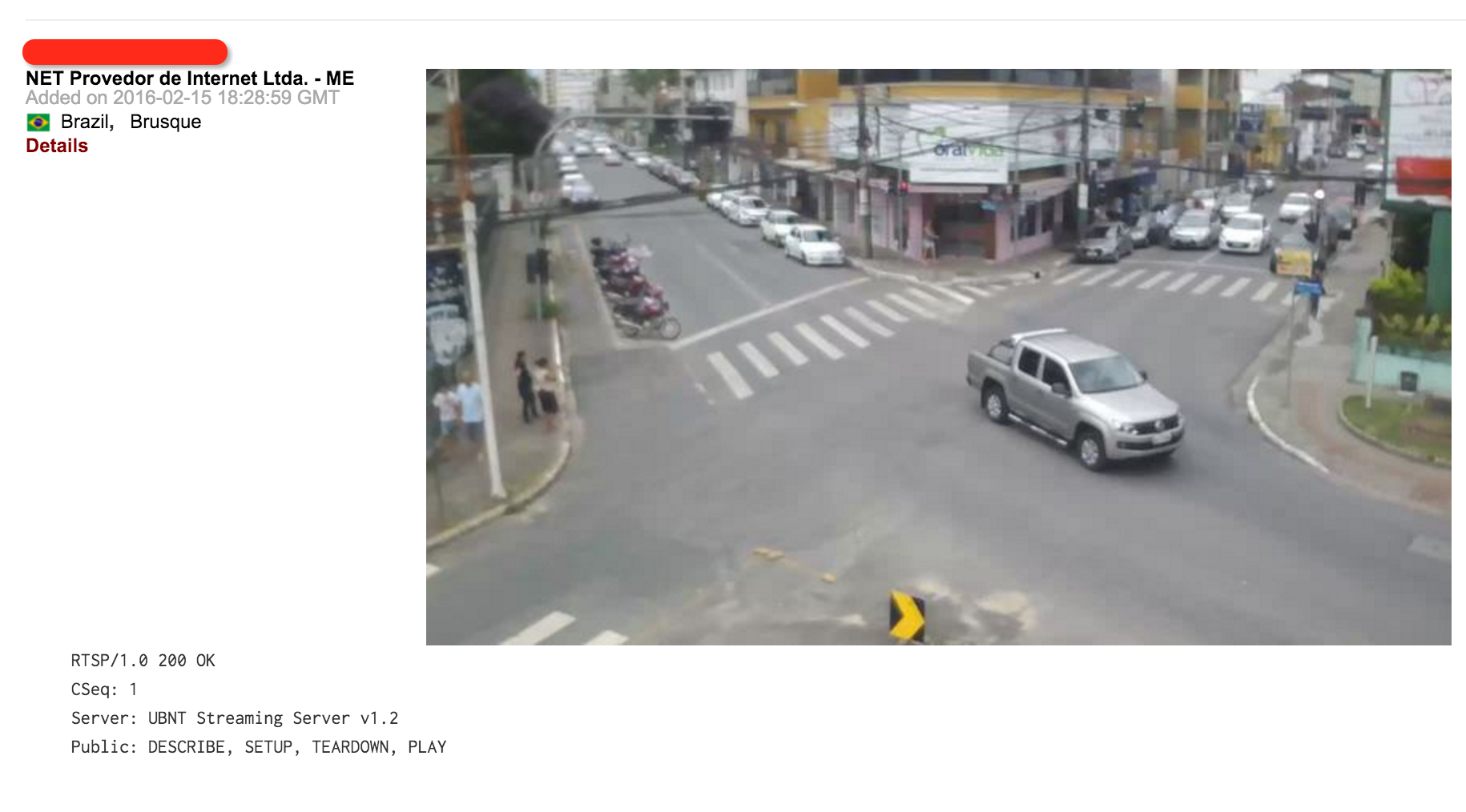

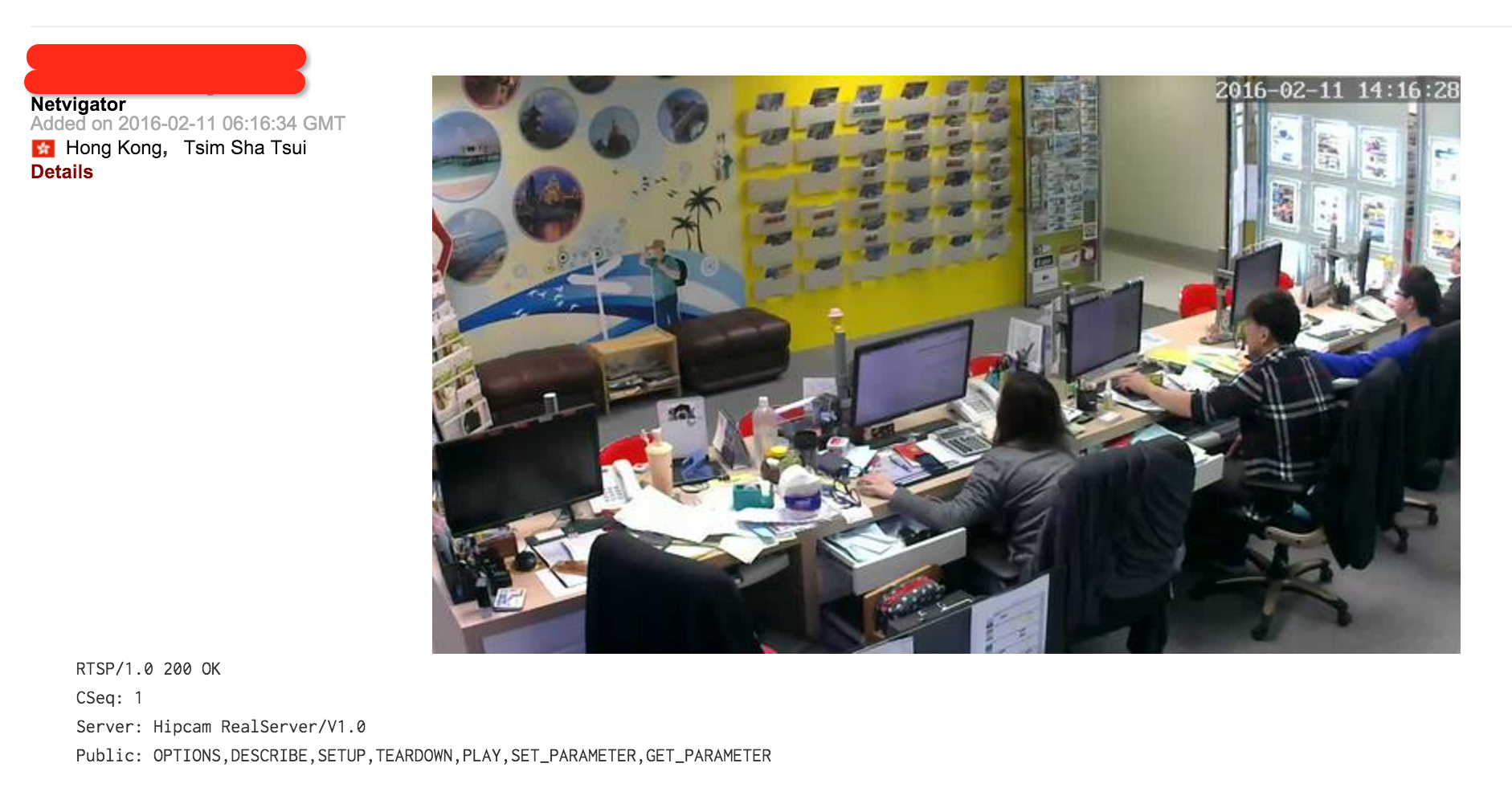

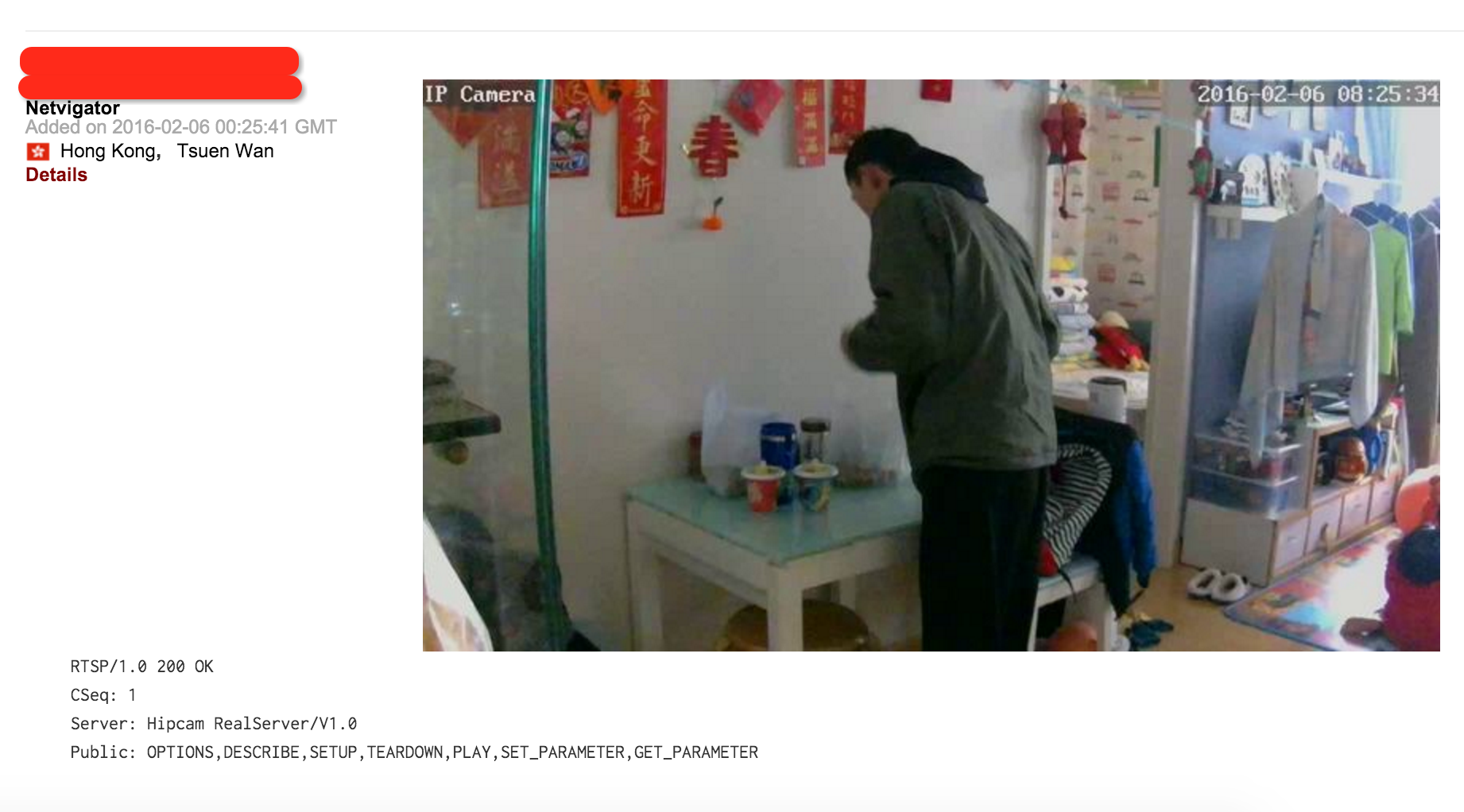

网络摄像机作为安防设备,被广泛的用于交通、学校、企业、商场等公共场所。网络摄像机为方便管理员远程监控,一般会有公网IP(或端口映射),接入互联网。因此许多暴露在公网的网络摄像机也成了黑客眼中的目标。 摄像头 RTSP 服务存在未授权访问漏洞,远程攻击者可直接获取摄像头内容。 <br/> ### 关于 RTSP 协议 <br/> RTSP(Real Time Streaming Protocol),实时流传输协议,是TCP/IP协议体系中的一个应用层协议,该协议定义了一对多应用程序如何有效地通过IP网络传送多媒体数据,被广泛用于视频直播领域。RTSP协议的默认端口是554,默认的承载协议为TCP。 **rtsp地址格式为:** ``` rtsp://[username]:[password]@[ip]:[port]/[codec]/[channel]/[subtype]/av_stream ``` <br/> ### 漏洞分析 <br/> 为方便用户远程监控摄像头内容,许多摄像头厂商会在摄像头或 NVR 中开启 RTSP 服务器,用户可通过 VLC 等视频播放软件打开 rtsp 地址进行摄像头画面的实时查看。 但是由于设计上考虑不周,许多厂商并没有给 rtsp 地址做身份认证,导致任何人都可以在未经授权的情况下直接通过地址观看到摄像头的实时内容。 在shadon搜索`port:554 has_screenshot:true`,我们可以看到有大量的摄像头存在此类安全问题。 其中有公共场所:   有办公场所:  甚至还有客厅、卧室等私人场所:  <br/> ### 安全建议 <br/> 对于开启了RTSP服务的摄像头,用户可自行检查在连接RTSP服务器时是否需要身份认证信息。对于无需认证即可连接的摄像头请不要将其暴露在公网上,并做相关的访问策略。 及时升级固件,修复摄像头存在的漏洞。 <br/> ### 相关链接...

网络摄像机作为安防设备,被广泛的用于交通、学校、企业、商场等公共场所。网络摄像机为方便管理员远程监控,一般会有公网IP(或端口映射),接入互联网。因此许多暴露在公网的网络摄像机也成了黑客眼中的目标。 摄像头 RTSP 服务存在未授权访问漏洞,远程攻击者可直接获取摄像头内容。 <br/> ### 关于 RTSP 协议 <br/> RTSP(Real Time Streaming Protocol),实时流传输协议,是TCP/IP协议体系中的一个应用层协议,该协议定义了一对多应用程序如何有效地通过IP网络传送多媒体数据,被广泛用于视频直播领域。RTSP协议的默认端口是554,默认的承载协议为TCP。 **rtsp地址格式为:** ``` rtsp://[username]:[password]@[ip]:[port]/[codec]/[channel]/[subtype]/av_stream ``` <br/> ### 漏洞分析 <br/> 为方便用户远程监控摄像头内容,许多摄像头厂商会在摄像头或 NVR 中开启 RTSP 服务器,用户可通过 VLC 等视频播放软件打开 rtsp 地址进行摄像头画面的实时查看。 但是由于设计上考虑不周,许多厂商并没有给 rtsp 地址做身份认证,导致任何人都可以在未经授权的情况下直接通过地址观看到摄像头的实时内容。 在shadon搜索`port:554 has_screenshot:true`,我们可以看到有大量的摄像头存在此类安全问题。 其中有公共场所:   有办公场所:  甚至还有客厅、卧室等私人场所:  <br/> ### 安全建议 <br/> 对于开启了RTSP服务的摄像头,用户可自行检查在连接RTSP服务器时是否需要身份认证信息。对于无需认证即可连接的摄像头请不要将其暴露在公网上,并做相关的访问策略。 及时升级固件,修复摄像头存在的漏洞。 <br/> ### 相关链接 <br/> * 详情来源:[360安全播报《摄像头RTSP服务未授权访问统计报告》](http://bobao.360.cn/learning/detail/2751.html) * [Shodan 搜索链接](https://www.shodan.io/search?query=port%3A554+has_screenshot%3Atrue)