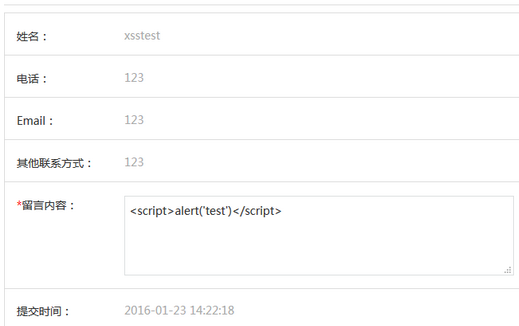

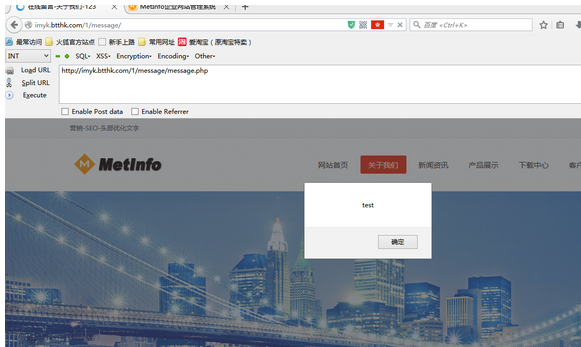

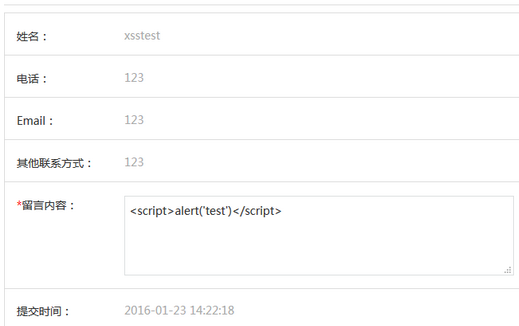

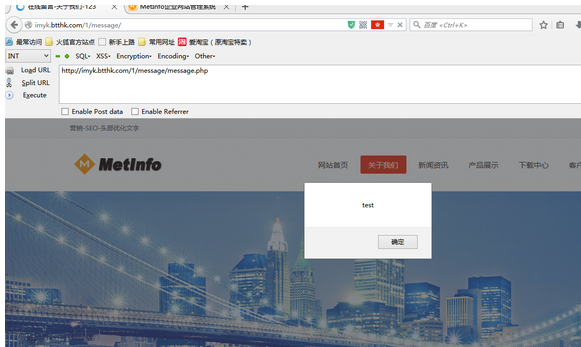

MetInfo5.3,从官网下的最新安装包之后,在自己的服务器上面搭建之后正式开始测试 首先来看问题页面 MetInfo5.3\message\message.php 这个文件里面 ```php if(!$Captcha->CheckCode($code)){ echo("<script type='text/javascript'> alert('$lang_membercode'); window.history.back();</script>"); exit; ``` 该段代码里面去除了SCRIPT关键字,所以当我们直接提交的时候 用户提交那块会直接清空,管理员则是去除关键字  现在我们触发该存储XSS 测试过程: ``` <script>alert('test')</script> ``` 我们将该测试xss进行编码 编码方式为HTML实体(DEC) ``` <script>alert('test')</script> ``` 编码之后的内容 然后我们在留言处进行留言 后台就收到了该留言  经过审核之后 我们在前台看一下  同理,当我们进行打后台管理的COOKIES的时候我们只需要将代码进行HTML实体(dec)的编码...

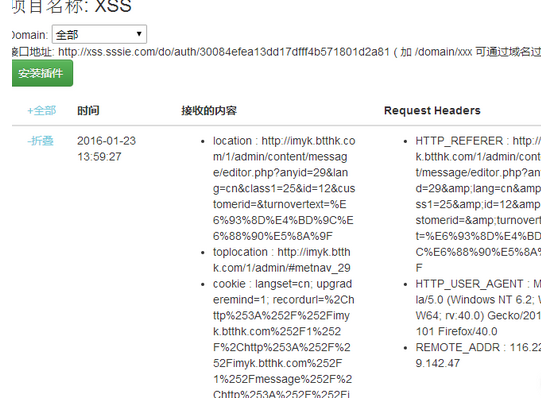

MetInfo5.3,从官网下的最新安装包之后,在自己的服务器上面搭建之后正式开始测试 首先来看问题页面 MetInfo5.3\message\message.php 这个文件里面 ```php if(!$Captcha->CheckCode($code)){ echo("<script type='text/javascript'> alert('$lang_membercode'); window.history.back();</script>"); exit; ``` 该段代码里面去除了SCRIPT关键字,所以当我们直接提交的时候 用户提交那块会直接清空,管理员则是去除关键字  现在我们触发该存储XSS 测试过程: ``` <script>alert('test')</script> ``` 我们将该测试xss进行编码 编码方式为HTML实体(DEC) ``` <script>alert('test')</script> ``` 编码之后的内容 然后我们在留言处进行留言 后台就收到了该留言  经过审核之后 我们在前台看一下  同理,当我们进行打后台管理的COOKIES的时候我们只需要将代码进行HTML实体(dec)的编码  之后我们就可以打到管理的cookies 不过建议在XSS语句中插入 ``` </textarea><textarea> ``` 效果更佳 这里附上打好的XSS截图