Discuz! 链接格子插件 v2.5.1 存储型 XSS 漏洞

-

AV

AC

AU

C

I

A

发布:

2025-04-13

修订:

2025-04-13

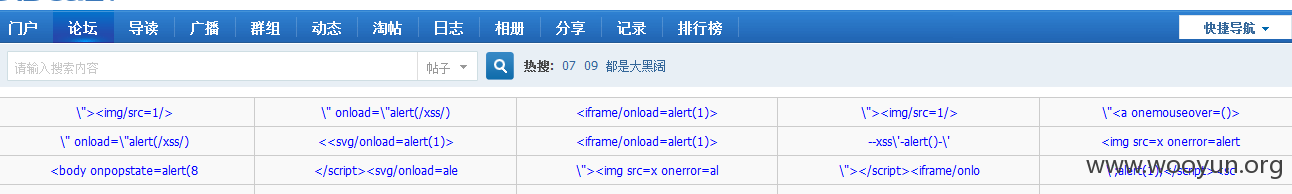

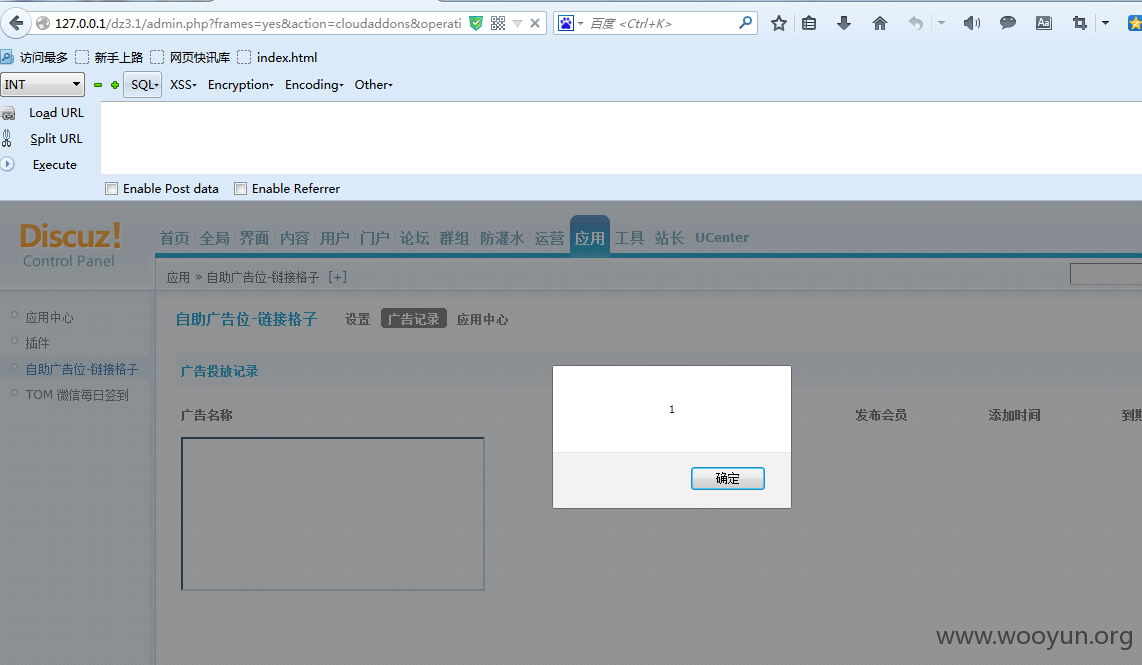

### Discuz!X2.0,X2.5,X3.0,X3.1,X3.2版本的插件存储型XSS漏洞 ### 0x1 背景 先看看这个图。。信息量好强大  ### 0x2 过程 所有安装都是默认的。 然后在前台点击购买广告位  文字内容插入以下XSS payload看看 ``` "><img/src=1/> ```  但是我抓包直接fuzz的时候。。。  看见了iframe标签没有过滤,那么在后台看了下广告记录 ### 漏洞证明:  ### 参考链接: http://www.wooyun.org/bugs/wooyun-2010-0115795/ 原创:泳少@乌云

漏洞利用/PoC

暂无可用Exp或PoC

受影响的平台与产品

当前有0条受影响产品信息