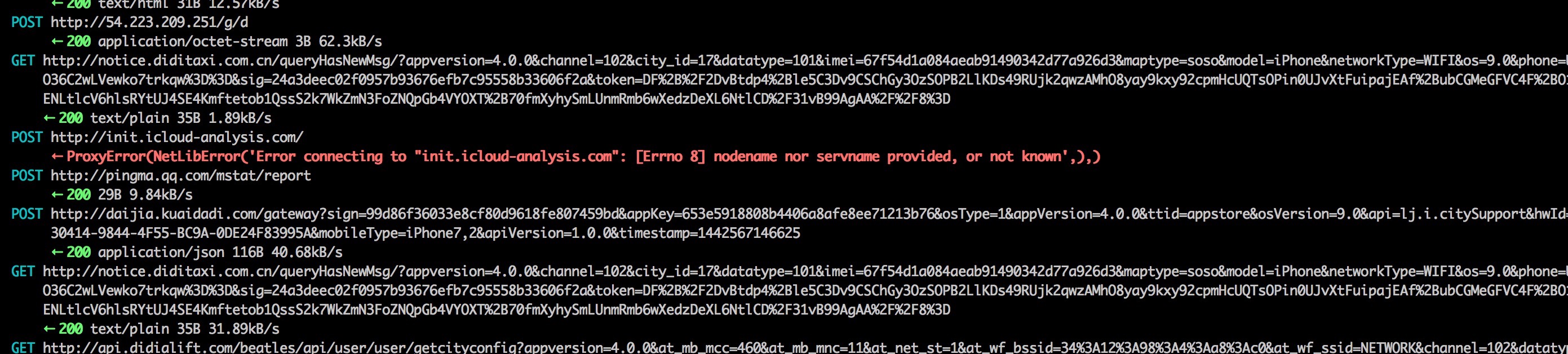

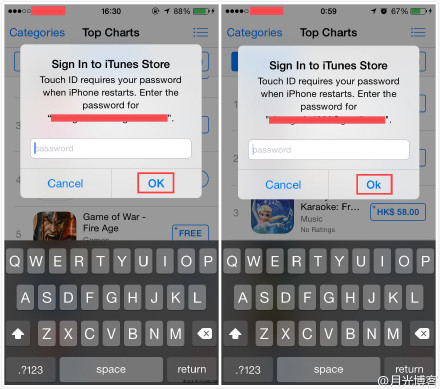

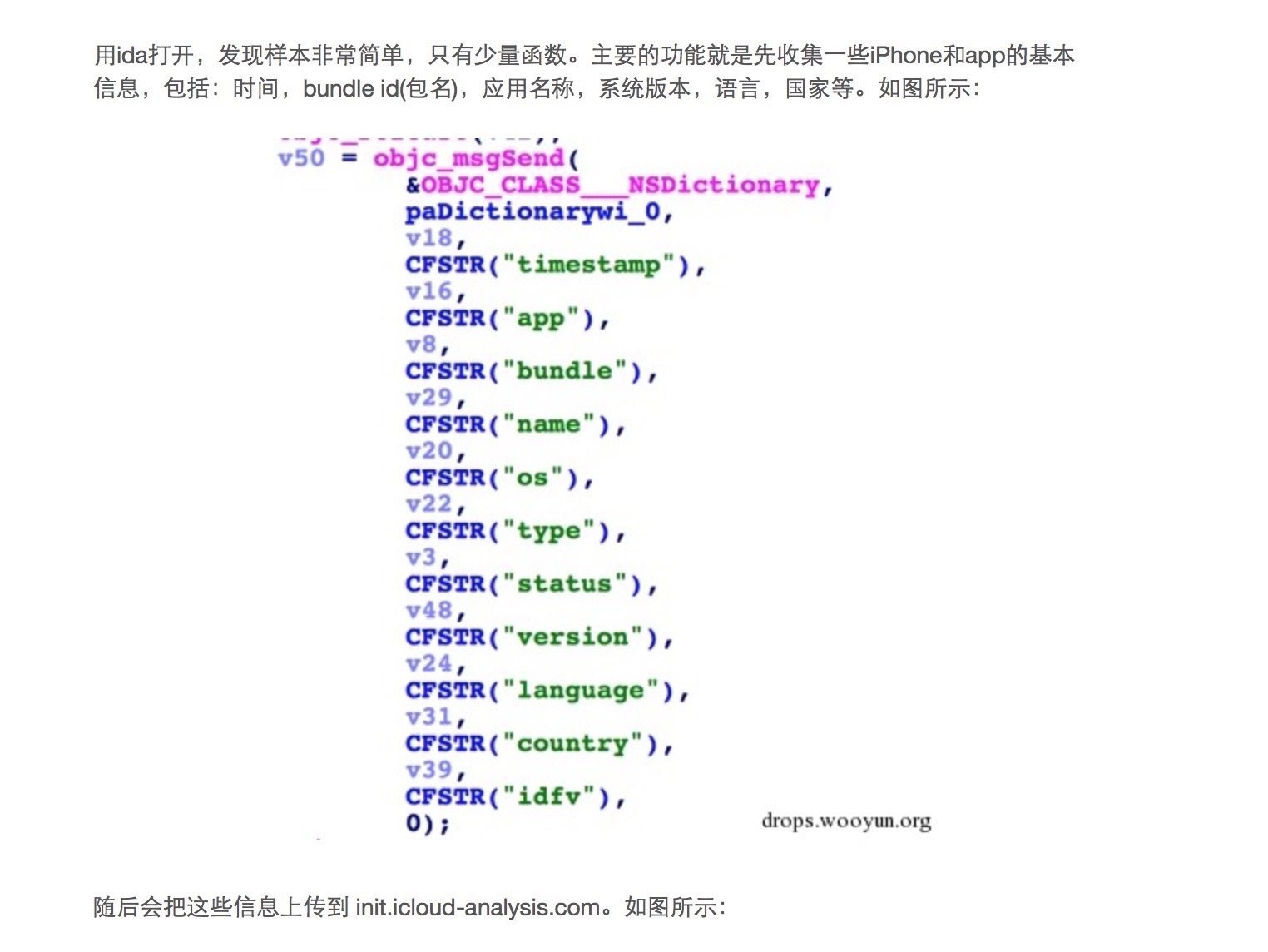

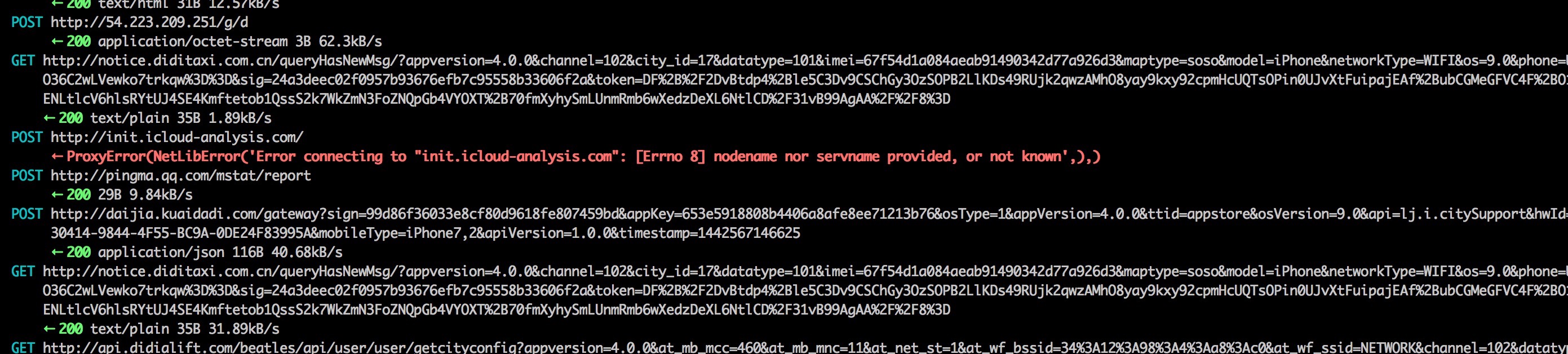

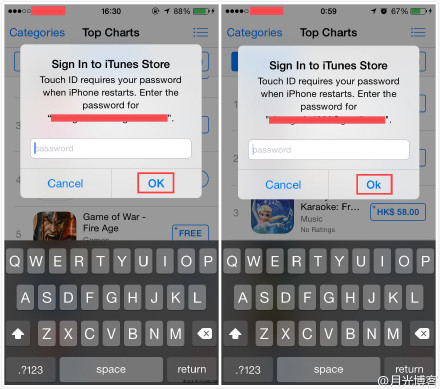

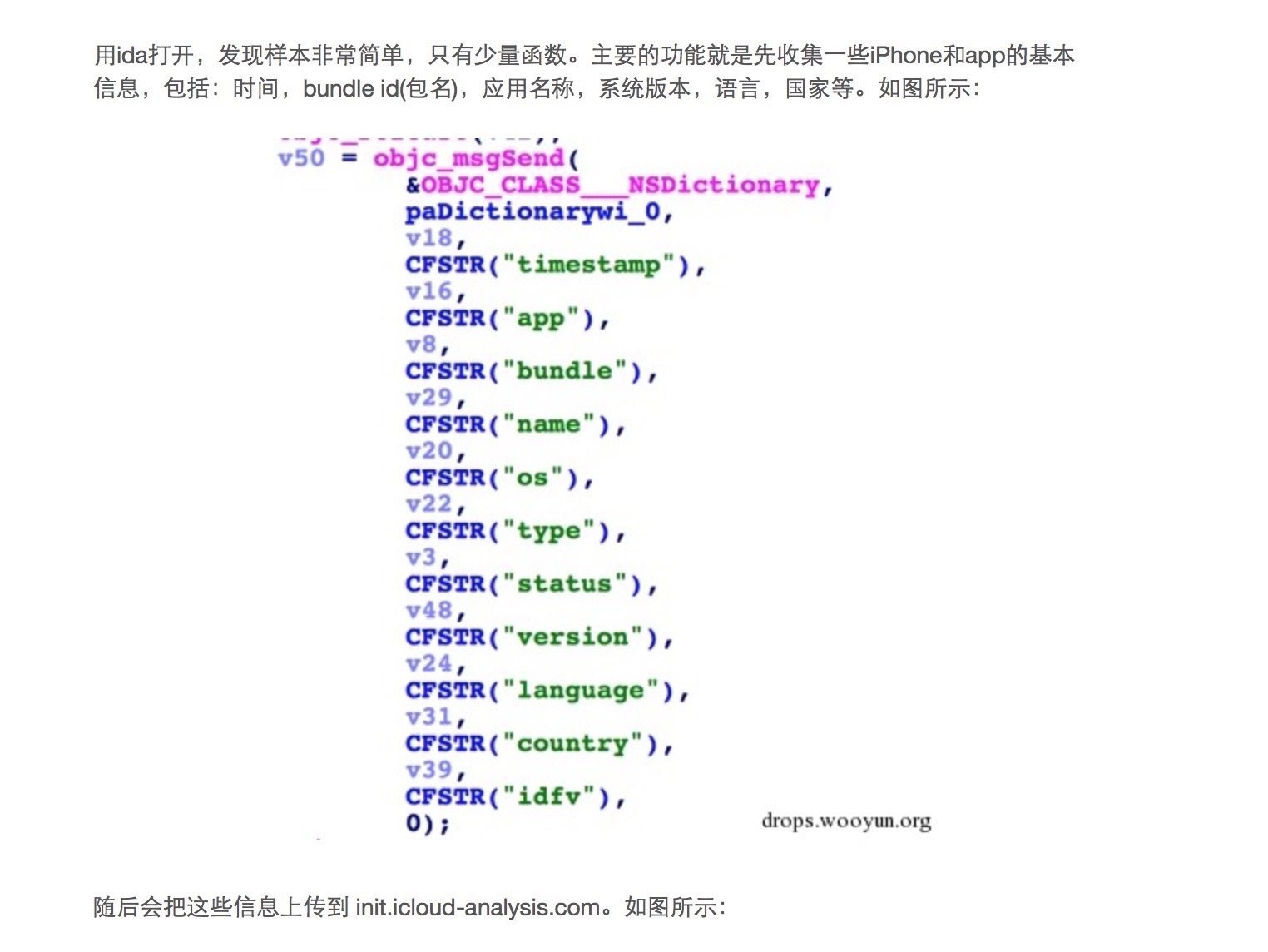

经过对存在问题的应用进行 http 请求包进行抓取结果如下图  可以发现往 ```http://init.icloud-analysis.com``` 以POST的方式发送了数据, 而上述url则正是被爆出用于恶意收集用户信息的url 同时,XcodeGhost 病毒还可以在未越狱的 iPhone 上伪造弹窗进行钓鱼攻击,其生成的对话窗口仿真度非常高,很难辨别,因此用户如果在之前输入过iTunes密码,那么一定要尽快进行修改。  受影响部分应用列表: ``` 微信IOS - 6.2.5 12306 - 2.12 滴滴出行 - 4.0.0.6 滴滴打车 - 3.9.7 高德地图 - 7.3.8 同花顺 - 9.26.03 中国联通网上营业厅 - 3.2 中心银行行动卡空间 - 3.3.12 简书 - 2.9.1 豌豆荚的开眼 - 1.8.0 穷游 - 6.4.1 网易云音乐 - 2.8.3 网易公开课 - 4.2.8 下厨房 - 4.3.2 51卡保险箱 - 5.0.1 Lifesmart - 1.0.44 马拉马拉 - 1.1.0 药给力 - 1.12.1 喜马拉雅 - 4.3.8 口袋记账 - 1.6.0 自由之战 - 1.0.9 我叫MT - 4.6.2 我叫MT 2 - 1.8.5 电话归属地助手 - 3.6.3 夫妻床头话 - 2.0.1 讯飞输入法 - 5.1.1463 愤怒的小鸟2 - 2.1.1 ``` 以上仅仅是此次恶意代码注入App的一部分 在 <乌云知识库> 蒸米, xundi 的 ```Xcode编译器里有鬼 – XcodeGhost样本分析(1)``` 中有图如下  从图中可以看到至少有上述用户敏感信息被泄露 证明该漏洞还可能存在更大的安全隐患 在对使用Xcode的开发者进行的问卷调查中, 有超 85% 的开发者表示使用的不是 App Store 中下载的 Xcode, 可想而知这次的危害将会非常大,(2) 我们会持续跟进此次漏洞的最新情况. #### xcode样本分析...

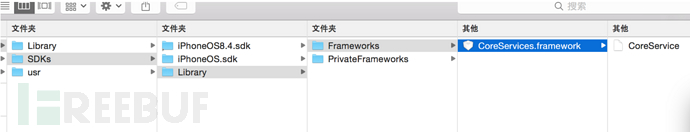

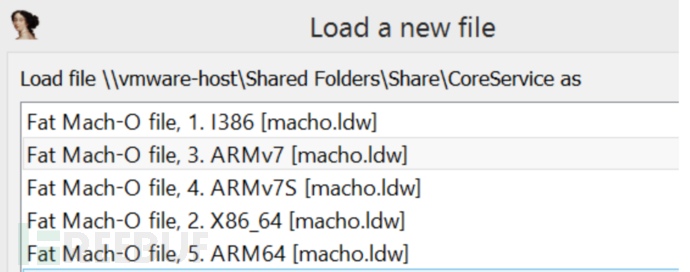

经过对存在问题的应用进行 http 请求包进行抓取结果如下图  可以发现往 ```http://init.icloud-analysis.com``` 以POST的方式发送了数据, 而上述url则正是被爆出用于恶意收集用户信息的url 同时,XcodeGhost 病毒还可以在未越狱的 iPhone 上伪造弹窗进行钓鱼攻击,其生成的对话窗口仿真度非常高,很难辨别,因此用户如果在之前输入过iTunes密码,那么一定要尽快进行修改。  受影响部分应用列表: ``` 微信IOS - 6.2.5 12306 - 2.12 滴滴出行 - 4.0.0.6 滴滴打车 - 3.9.7 高德地图 - 7.3.8 同花顺 - 9.26.03 中国联通网上营业厅 - 3.2 中心银行行动卡空间 - 3.3.12 简书 - 2.9.1 豌豆荚的开眼 - 1.8.0 穷游 - 6.4.1 网易云音乐 - 2.8.3 网易公开课 - 4.2.8 下厨房 - 4.3.2 51卡保险箱 - 5.0.1 Lifesmart - 1.0.44 马拉马拉 - 1.1.0 药给力 - 1.12.1 喜马拉雅 - 4.3.8 口袋记账 - 1.6.0 自由之战 - 1.0.9 我叫MT - 4.6.2 我叫MT 2 - 1.8.5 电话归属地助手 - 3.6.3 夫妻床头话 - 2.0.1 讯飞输入法 - 5.1.1463 愤怒的小鸟2 - 2.1.1 ``` 以上仅仅是此次恶意代码注入App的一部分 在 <乌云知识库> 蒸米, xundi 的 ```Xcode编译器里有鬼 – XcodeGhost样本分析(1)``` 中有图如下  从图中可以看到至少有上述用户敏感信息被泄露 证明该漏洞还可能存在更大的安全隐患 在对使用Xcode的开发者进行的问卷调查中, 有超 85% 的开发者表示使用的不是 App Store 中下载的 Xcode, 可想而知这次的危害将会非常大,(2) 我们会持续跟进此次漏洞的最新情况. #### xcode样本分析 xcode样本下载 http://yunpan.cn/cHfMAZY8DA356 (提取码:39e0) 正常的 xcode 目录结构中 SDKs 目录下没有 Library 目录 被种植恶意木马的 Xcode 中包含了恶意的 CoreService 库文件,目录结构如下: ``` Applications/Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/ SDKs/Library/Frameworks/CoreServices.framework/CoreService ```  恶意xcode影响范围 从样本上分析,影响 Xcode v6.1 ~ v6.4。 但是理论上可以影响 Xcode 的所有版本。 影响平台ios,ios模拟器,macox X86 或者x86_64位多版本  #### 检测方法 如果 Xcode 中存在如下文件与目录,即可认为受感染: ``` 1 Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Librar y/Frameworks/CoreServices.framework/CoreService,针对 iOS 2 Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Librar y/PrivateFrameworks/IDEBundleInjection.framework,针对 iOS 3 Xcode.app/Contents/Developer/Platforms/iPhoneSimulator.platform/Developer/SDKs /Library/Frameworks/CoreServices.framework/CoreService,针对 iPhone 模拟器 4 Xcode.app/Contents/Developer/Platforms/iPhoneSimulator.platform/Developer/SDKs /Library/PrivateFrameworks/IDEBundleInjection.framework,针对 iPhone 模拟 器 5 Xcode.app/Contents/Developer/Platforms/MacOSX.platform/Developer/SDKs/Library/ Frameworks/CoreServices.framework/CoreService,针对 Mac OS X 6 Xcode.app/Contents/Developer/Platforms/MacOSX.platform/Developer/SDKs/Library/ PrivateFrameworks/IDEBundleInjection.framework,针对 Mac OS X 7 ``` 参考链接 1. [Xcode编译器里有鬼 – XcodeGhost样本分析](http://drops.wooyun.org/news/8864) 2. [XcodeGhost 病毒事件汇总](http://mp.weixin.qq.com/s?__biz=MzAxMzE2Mjc2Ng==&mid=211845527&idx=1&sn=a1c17d8ebff2e907bf603c07e3cf67f9&scene=0%23rd) 3. [微博讨论](http://weibo.com/2431025873/CB8mkC1pg?ref=home&rid=2_0_1_618401202457485430&type=comment#_rnd1442576190991) 4. [Xcode木马样本分析及被挂马的红包插件](http://www.freebuf.com/articles/terminal/78808.html)